安全的路由交换--端口安全

2019/5/30 - - -

此文章是关于在思科交换机上启用交换机端口安全特性,起到防止mac地址欺骗和mac地址泛洪的作用

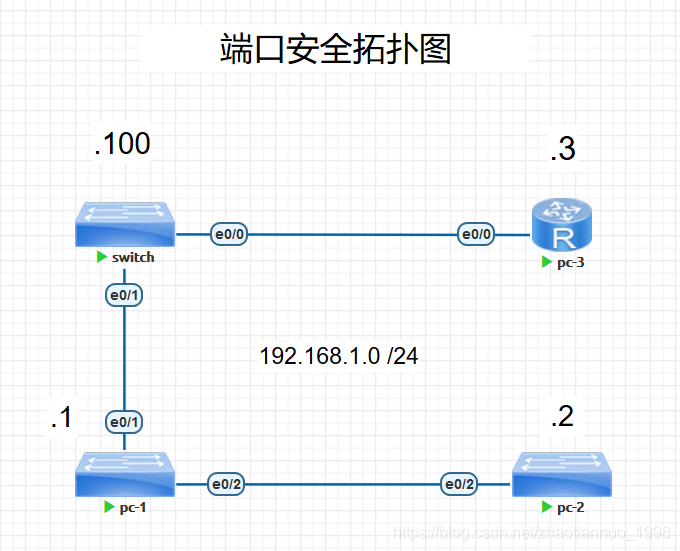

实验环境:在eve中模拟真实环境,三台交换机,其中两台交换模拟pc ,和一台路由器(模拟pc)

eve软件的使用,请移步到这篇文章,点击此链接–>《eve的使用》

实验拓扑:

实验配置:

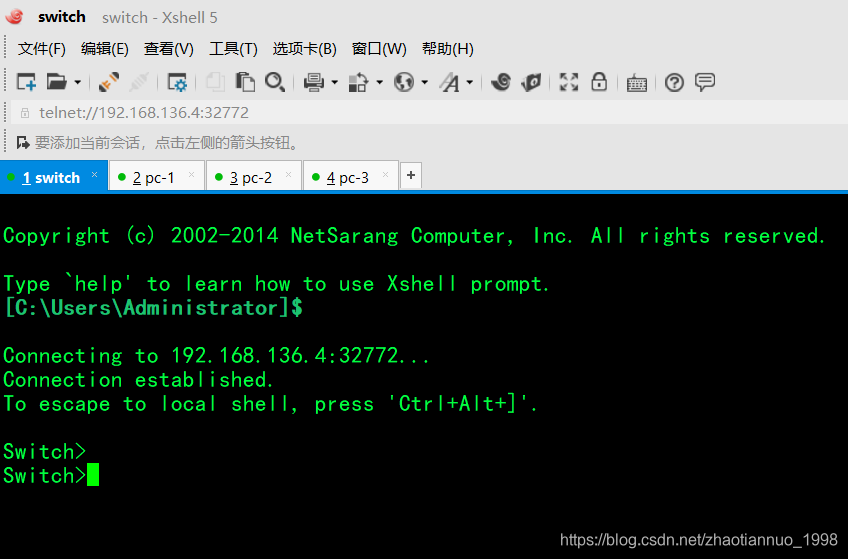

首先使用连接工具连接设备

端口安全配置

端口安全配置

防止mac地址泛洪的配置

思路:限制mac地址的数量,配置接口允许的最大活跃地址数量

用到来模拟的设备:switch、pc-1、pc-2

switch上的配置

enable 由用户模式进入特权模式

configure terminal 由特权模式进入全局配置模式

interface vlan 1 由全局模式进入vlan 1

ip address 192.168.1.100 255.255.255.0 给switch的vlan 1 配置一个IP地址

no shutdown 开启

exit 退回到全局模式

interface e0/1 由全局模式进入要做端口安全的e0/1端口

switchport mode access 设置为模式为access

do show interfaces e0/1 switchport 查看接口模式,是否为access模式

switchport port-security 启用端口安全

注:启用端口安全的接口不能是动态协商(dynamic)模式,必须配置接口为接入(Access)或干道(Trunk)模式

switchport port-security violation (违规模式) 配置违规模式,未配置默认为shutdown模式

switchport port-security violation restrict 自己可进行选择,这里配置为restrict

三种违规后的模式:

shutdown :端口成为err-disable 状态,相当于关闭端口,默认处理方式。

protect :将违规的MAC地址的分组丢弃,但端口处于up状态,交换机不记录违规分组。

restrict:将违规的mac地址的分组丢弃,但端口处于up状态,交换机记录违规分组。

switchport port-security maximum 数目 配置接口允许的最大活跃地址数量(默认允许的mac地址数目为1个)

switchport port-security maximum 2

这里设置为2个,pc-1的e0/1一个mac地址,加上vlan 1 一个mac地址

此时,pc-1是可以ping通switch的,而pc-2是不可以ping通switch的,因为限定mac地址数目的数量正好限制了pc-2,

如果想要pc-2可以ping通,可以把mac地址数目的数量修改的大一点,就发现可以ping通了。

do show mac address-table 查看mac地址与端口的对应关系

do show port-security interface e0/1 查看端口安全的行为(属性),最后一行是记录的违规次数。

扩展:

如果违规模式设置为了shutdown模式,一旦违规,端口会成为err-disable状态,相当于关闭端口,默认处理方式

开启方法:

第一种手动开启

shutdown

no shutdown

第二种自动开启

设置err-disable计时器,端口进入err-disable状态时开始计时,计时器超出后端口状态自动恢复

errdisable recovery cause psecure-violation

errdisable recovery interval 时间(s/秒,可以调整在30-86400秒,缺省是300秒)

pc-1上的配置

enable 由用户模式进入特权模式

configure terminal 由特权模式进入全局配置模式

interface e0/1 进入与switch相连的接口

spanning-tree portfast edge 启用端口快速转发,不会参与生成树的计算

switchport mode access 配置静态

no spanning-tree vlan1 关闭vlan1的生成树

vtp mode transparent 配置为透明模式

interface vlan 1 由全局模式进入vlan 1

ip address 192.168.1.1 255.255.255.0 给pc-1的vlan 1 配置一个IP地址

no shutdown 开启

do ping 192.168.1.100 ping一下switch

pc-2上的配置

enable 由用户模式进入特权模式

configure terminal 由特权模式进入全局配置模式

interface e0/2 进入与pc-1相连的接口

spanning-tree portfast edge 启用端口快速转发,不会参与生成树的计算

switchport mode access 配置静态

no spanning-tree vlan 1 关闭vlan1的生成树

vtp mode transparent 配置为透明模式

interface vlan 1 由全局模式进入vlan 1

ip address 192.168.1.2 255.255.255.0 给pc-2的vlan 1 配置一个IP地址

no shutdown 开启

do ping 192.168.1.100 ping一下switch

防止mac地址欺骗的配置

思路:配置静态mac地址的绑定、防止外来人员假冒。为防止真实环境中手工绑定静态mac地址的工作量增大,配置端口安全的粘连特性,将交换机学习到的mac地址加入到运行配置中,形成绑定关系

用到来模拟的设备:switch、pc-3

switch上的配置

enable 由用户模式进入特权模式

configure terminal 由特权模式进入全局配置模式

interface e0/0 由全局模式进入要做端口安全的e0/0端口

switchport mode access 设置为模式为access

do show interfaces e0/0 switchport 查看接口模式,是否为access模式

switchport port-security 启用端口安全

switchport port-security violation (违规模式) 配置违规模式,未配置默认为shutdown模式

switchport port-security violation restrict 自己可进行选择,这里配置为restrict

switchport port-security mac-address mac地址 配置静态绑定的mac地址,此mac地址为pc-3上与switch相连e0/0的mac地址

switchport port-security mac-address sticky 配置端口安全的粘连特性

do show mac address-table 查看mac地址与端口的对应关系

do show port-security interface e0/0 查看端口安全的行为(属性),最后一行是记录的违规次数。

pc-3上的配置

enable 由用户模式进入特权模式

configure terminal 由特权模式进入全局配置模式

interface e0/0 由全局模式进入要做端口安全的e0/0端口

ip address 192.168.1.3 255.255.255.0 给pc-3配置一个ip地址

no shutdown 开启

此时pc-3来ping switch 是通的

show interfaces e0/0 查看一下mac地址

mac-address mac地址 修改mac地址

mac-address aabb.cc00.3001 这里原来的mac地址为aabb.cc00.3000 ,现在改为aabb.cc00.3001

做了手动静态mac地址绑定后,修改完mac地址再去ping switch,会发现不通了。

做了粘连特性后,再去ping,会发现又是通的,如果不通,就把e0/0的最大连接数的mac地址数目设的大一点,会发现ping通了。

扩展:

配置端口安全的老化时间,让交换机删除一段时间内没有流量的mac地址

switchport port-security aging time 10 (1~1440分钟)

switchport port-security aging type 模式

absolute 参数为老化时间到期后,删除所有mac地址并重新学习,默认值

inactivity 参数为与端口连接的客户端一段时间(老化时间)没有流量,就将其mac地址从地址表中删除

默认情况下静态绑定的mac地址并不受老化时间的影响,Cisco 交换机也可让静态绑定的mac地址老化

switchport porti-security aging static

- 路由交换笔记(24)---交换机端口类型

- 路由交换的基本安全源于您的好习惯

- 【交换安全】交换机端口安全Port-Security超级详解

- 交换网络安全防范系列五之802.1x-基于端口的网络访问控制技术

- 路由交换的Serial,BRI,AUX,AUI等端口的区别和作用

- cisco路由、交换、安全设备型号大全!

- 利用二层端口安全防止两个三层交换机长距离光纤线路被乱接测试

- 用SSH打造安全的路由交换设备

- 设置交换端口安全,防止私自接HUB

- 3个千兆WAN口和24个千兆交换LAN口,电信级高稳定性安全路由

- 思科 路由、交换、安全设置实战

- H3C交换设备am user-bind实现端口安全

- IT 网络产品厂商聚焦(路由、交换、网络安全、负载均衡、防火墙、行为管理、邮件网关、计费等)

- 企业cisco路由与交换安全设置

- H3C 交换机 安全——RSPAN(远程交换端口分析)

- ros多线ADSL的端口映射、外网通过DDNS访问路由,网银等若干问题方法