pfSense到AWS的IPSec 虚拟专用网络连接

2018-06-20 11:02

316 查看

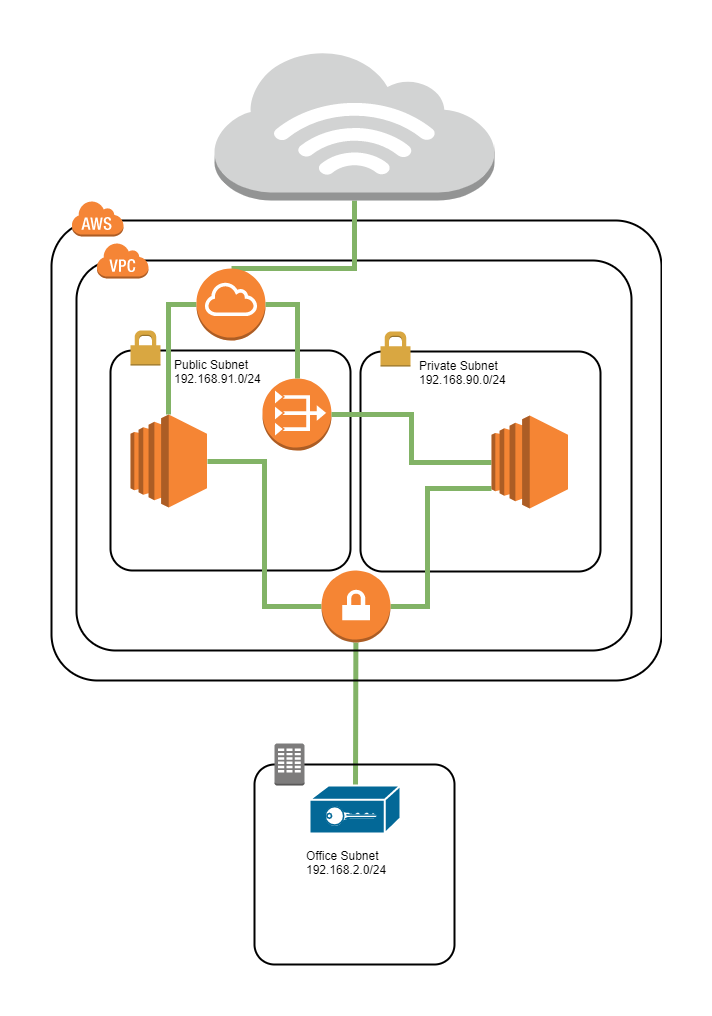

AWS体系结构

该设计具有两个子网和一个到远程办公室的×××连接。第一个子网是一个公共子网(192.168.91.0/24),为其分配公有和私有IP地址的主机。第二个子网(192.168.90.0/24)将被用作后端子网,该子网将只能分配私有IP地址的主机 ,不能直接连接外部网络。假设他们已被分配公有IP,公共子网中的主机将能够通过互联网使用AWS Internet Gateway访问和联系。私有子网中的主机将使用公共子网内的NAT网关,允许它们访问互联网来获取软件包和进行补丁更新。公共子网和私有子网可以相互通信。

创建VPC

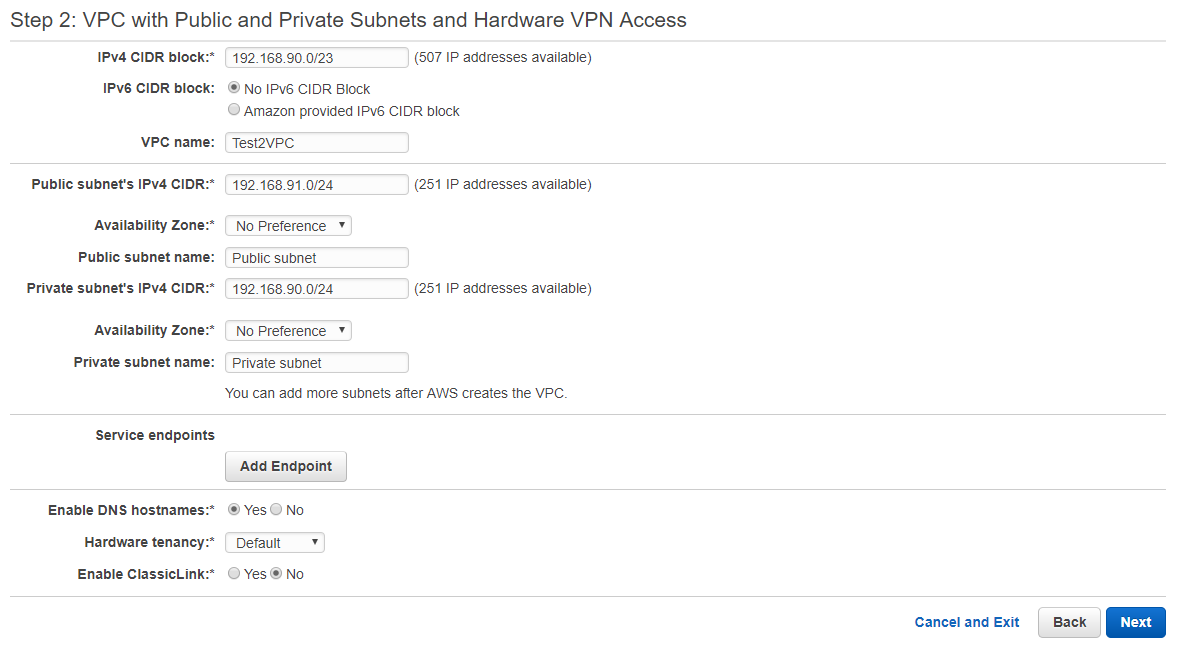

使用VPC向导可以在AWS中执行几乎所有的设置。 如果你想要将现有的VPC适配到此模型或更好地了解向导正在执行的操作,则基本VPC设置将遵循使用公共和专用子网创建VPC中讨论的步骤。使用向导

转到VPC仪表板,然后选择“Start VPC Wizard(启动VPC向导)”,它将引导你进入一个可以选择要创建的VPC类型的页面。对于本教程的要求,你应该选择“VPC with Public and Private Subnets and Hardware ××× Access”。如下图所示,下图中的值是这个教程应用的示例。第2步 - VPC配置选项

Setp 3 - 配置×××

根据提示填写对话框中的值。在Customer Gateway IP中填入你的PFSense的WAN IP地址。无论出于何种原因,AWS都不会让我拥有分配给多个VPC连接的相同IPSec Customer Gateway IP。对于PFSense,Routing Type需要选择Static。这将调出IP前缀表。将你要在PFSense端连接到AWS的内部办公室网络添加到AWS,然后点击创建VPC。该向导会使用不同的组件来设置子网,网关,路由等。

公共子网配置

公共子网将由向导配置,如下图所示。

公有子网带有配置的igw,因此假设它具有分配的公共IP地址,其中的任何内容都能够访问互联网。如果没有通往办公网络的路由,你将无法访问子网中的系统。通过单击Edit按钮右侧的Route Table跳转到路由表部分来修复此问题。选择有问题的路由表,点击“Edit”,然后“Add Another Route”添加路由。在Destination中输入office network,然后在目标字段的方便下拉菜单中选择您的虚拟专用网关,如下图所示。

专用子网配置

下面我们来设置NAT网关,以便私有子网可以获得软件包和更新。NAT网关

转到NAT Gateway关部分,为私有子网创建一个NAT网关。在NAT网关对话框中,选择公共子网。你希望私有子网能够访问外部网络,但是NAT网关必须是公共的,因此它有一个出路。你还需要将EIP与NAT网关相关联。

添加虚拟专用网关路由

创建NAT网关后,选择Route Table部分。找到与你的私有子网关联的路由表。选择此项,然后在下方的窗格中选择“ Routes”选项卡。编辑路由以将默认路由添加到NAT网关。

下载×××配置信息

现在大部分AWS配置都已完成。现在38f8

我们将下载pfSense配置文件。选择××× Connections部分,然后选择你的×××连接。

点击“Download Configuration”按钮。然后从供应商选择框中选择pfSense,然后单击Download以下载文件。

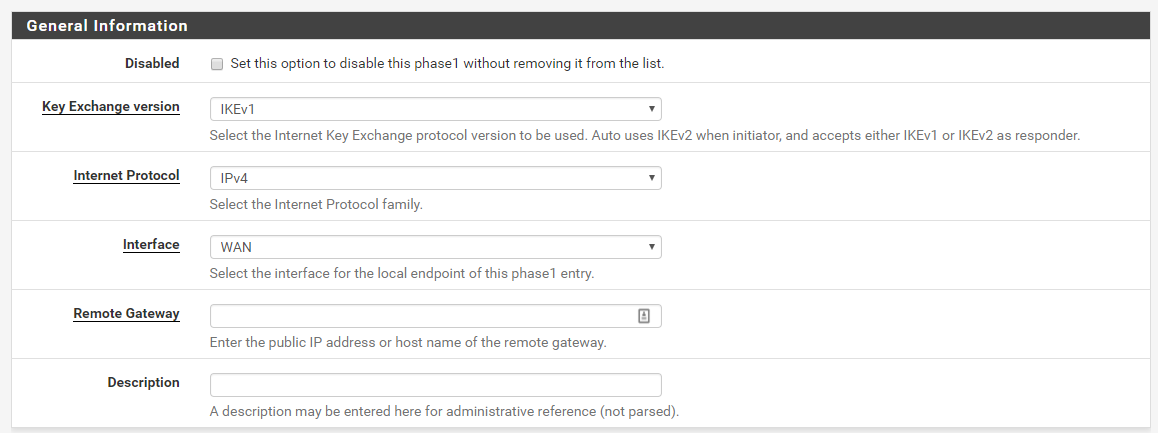

PFSense IPSEC ×××配置

本文档的其余部分将介绍PFSense防火墙的配置,以便与使用AWS控制台配置的×××端点进行通信。阶段1

在这个阶段,防火墙使用这些参数相互认证并建立一个安全的控制通道。在此配置中,此阶段使用预共享密钥来进行×××对等方的相互认证。AWS目前仅支持IKEv1,因此你可以在 Key Exchange Version(密钥交换版本)中选择该选项。我们只会对IPv4进行隧道传输,以方便选择互联网协议。我们的IPSec端点绑定到WAN地址。在Remote Gateway(远程网关)字段输入你的AWS ×××端点的IP地址,这可以在我们上述步骤中下载的配置文件中找到。在Description输入描述内容。

身份验证下的选项使用默认值,需要做的唯一事情就是填写你在配置上述×××端点时设置的预共享密钥。可以在下载的配置中找到。

阶段1的算法与下载的配置建议中的默认值不同。通过试用,使用AES 256作为加密算法比下载的配置指定的要好。Hash Algorithm(哈希算法)选择SHA256。对于DH Group,选择24,为我们的密钥交换提供较高的安全级别。

下面的高级选项使用默认值就可以了。单击保存并返回到IPSec隧道表。单击添加P2来进行阶段2配置。

阶段2

阶段1确保隧道的安全,在阶段2中我们选择使用的信道在网络之间交换数据更加安全。IKE阶段2使用在流程的阶段1中建立的密钥,以及我们将在下面指定的其他加密选项。填写网络端点信息。Local Network(本地网络)选择“LAN subnet”。远程网络类型选择“Network”,并填写你配置的AWS子网。在本教程中,为192.168.90.0/23。

接下来我们将配置阶段2,我们配置额外的IPSec加密选项来进一步保护网络之间的数据交换。协议选择ESP,加密算法使用AES 256,哈希算法使用SHA 256。PFS密钥组选16,随着时间的推移,可以为我们提供最大的保护。

下面部分留空。

点击保存,返回到IPSec隧道表。

启动×××连接

导航到Status/IPsec,查看IPSec状态表。如果你的×××尚未连接,请按连接按钮,状态应快速更新为已建立。

这个教程的连接实际上来自NAT网关后面的pfSense测试机,因此你可以在上面的图中看到pfSense WAN地址的NAT IP和使用NAT-T的NAT IP。你还可以看到我们上面选择的加密参数,并且×××已启动并正在运行。

同样,我们可以扩展SA条目以查看阶段2连接信息:

故障排查

如果遇到问题,pfsense中的IPSec ×××将生成有用的日志,这些日志可以帮助找出可能无法正常工作的原因。在Status/IPsec/页面上,你可以选择“相关日志”按钮,或者导航至Status/System Logs/IP Sec。IPSec进程是charon。这些消息可以为你找出问题线索。防火墙规则

你需要创建允许IPSec ×××到你的网络的流量规则。可以在pfSense中创建别名,以方便记住范围。导航到Firewall/Aliases/IP并创建一个新条目。如下图所示:

同样,对专用网络执行相同操作:

现在,导航到 Firewall/Rules/IPSec 部分。首先,我们将创建一个规则来阻止从公有子网到我们内部网络的所有访问。向表中添加一条规则并填写如下所示的值:

如果您希望私人AWS范围内的计算机能够访问LAN网络中的系统,则必须创建规则以允许访问。在下面的例子中我设置允许使用SSH,但你应该根据自己的需要进行调整:

最后,添加block规则,以阻止从IPSec隧道到LAN网络的所有流量:

配置的规则顺序如下所示:

原文件地址

相关文章推荐

- pfSense book之IPsec 站点到站点连接示例

- 基于IPSec的远程桌面连接

- 利用ipsec配置tcp/ip用于安全连接

- 基于IPSec的远程桌面连接

- dashboard通过qaaws连接bex不显示数据

- Ubuntu 14.04 配置vsftpd实现FTP服务器 - 通过FTP连接AWS

- SecureCRT连接AWS EC2云主机密码登录

- 在 Linux 内使用 IPSEC 配置网络对网络和点对点的 *** 连接

- 用 FileZilla 连接 Amazon 的aws的主机

- 亚马逊AWS免费套餐EC2安装centos连接登录并创建root

- Linux 与Windows Ipsec连接实验

- ipsec 连接删除问题

- windows环境下java本地连接aws开发

- 用 FileZilla 连接 Amazon 的aws的主机

- AWS EC2 通过Linux终端:使用ssh连接到Linux实例

- Ubuntu 14.04 配置vsftpd实现FTP服务器 - 通过FTP连接AWS