【杂谈】记录一下复习dvwa的笔记1

2018-03-22 10:28

393 查看

实验环境:

靶机:Metasploitable2-Linux IP:192.168.44.130(桥接模式)

攻击机:windows 10 1709 IP:192.168.1.209

工具:burpsuite_pro_v1.7.30 火狐浏览器

爆破实验:

地址:http://192.168.44.130/dvwa/vulnerabilities/brute/

过程记录

首先设置火狐浏览器的代理为127.0.0.1:8080

然后在DVWA Security设置里将安全等级设置为low,点击Submit,抓包查看等级是否为低,如果不是,请重新登陆dvwa。

效果如图所示:

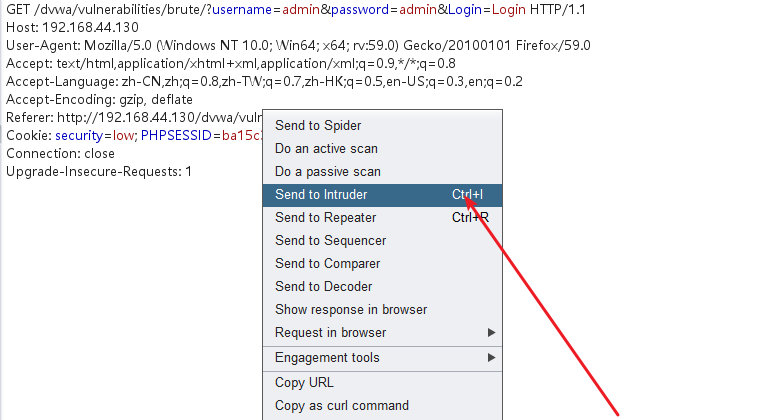

然后回到Brute Force,输入用户名和密码并开启抓包发送到爆破模块。如图所示:

回到Intruder模块,点击Positions,然后点击clear清除自动载入的爆破点,选中password=admin的admin,单击add,最终效果如图所示:

单击payload设置攻击载荷,在add from list选项中选择passwords,如图所示:

单击start attack开始爆破攻击

然后选择按length排序,可以发现有一个不同的,很有可能就是密码,回到dvwa,输入用户名admin,密码passoword.

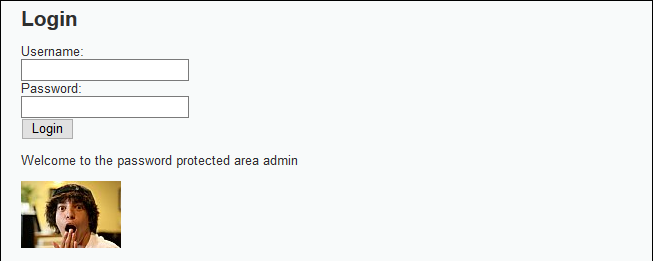

可以发现登陆成功了。

通过查阅源代码可以看到,在low等级下后端只对Login是否设置做了校验,并没有其他保护措施。所以我们也可以使用注入进行登陆,也就是万能密码:admin' or 'a'='a,密码任意,可以发现登陆也是成功的。

下一步我们设置安全等级为中,通过查看源代码可以发现,后端使用mysql_real_escape_string对sql部分关键词进行转义,此时我们前面的sql注入的语句已经不可以用了。但是爆破依然可以用,这里就不再赘述。

high等级的爆破已经不推荐使用burp进行爆破,下一篇将进行相关python代码的编写。

靶机:Metasploitable2-Linux IP:192.168.44.130(桥接模式)

攻击机:windows 10 1709 IP:192.168.1.209

工具:burpsuite_pro_v1.7.30 火狐浏览器

爆破实验:

地址:http://192.168.44.130/dvwa/vulnerabilities/brute/

过程记录

首先设置火狐浏览器的代理为127.0.0.1:8080

然后在DVWA Security设置里将安全等级设置为low,点击Submit,抓包查看等级是否为低,如果不是,请重新登陆dvwa。

效果如图所示:

然后回到Brute Force,输入用户名和密码并开启抓包发送到爆破模块。如图所示:

回到Intruder模块,点击Positions,然后点击clear清除自动载入的爆破点,选中password=admin的admin,单击add,最终效果如图所示:

单击payload设置攻击载荷,在add from list选项中选择passwords,如图所示:

单击start attack开始爆破攻击

然后选择按length排序,可以发现有一个不同的,很有可能就是密码,回到dvwa,输入用户名admin,密码passoword.

可以发现登陆成功了。

通过查阅源代码可以看到,在low等级下后端只对Login是否设置做了校验,并没有其他保护措施。所以我们也可以使用注入进行登陆,也就是万能密码:admin' or 'a'='a,密码任意,可以发现登陆也是成功的。

下一步我们设置安全等级为中,通过查看源代码可以发现,后端使用mysql_real_escape_string对sql部分关键词进行转义,此时我们前面的sql注入的语句已经不可以用了。但是爆破依然可以用,这里就不再赘述。

high等级的爆破已经不推荐使用burp进行爆破,下一篇将进行相关python代码的编写。

相关文章推荐

- flask学习笔记(二)——记录一下关于命名的一个坑,ImportError:can't import name 'Flask'

- 今天研究 Client本来是关联的Expression接口,笔记记录一下。

- 学习笔记,记录一下今天的反射机制

- LInq中分组的笔记,记录一下。

- 开发笔记记录一下

- 安装Ubuntu时遇到的问题,做一个笔记记录一下

- php大力力 [039节] 修改一下后台项目,同时启用印象笔记,要做的事情todo列表,记录在印象笔记,速度快一些

- 记录一下看云的笔记

- 刚开通博客,希望有时间来记录一下自己的自学历程和笔记。

- linux eclipse android NDK+JNI 本地共享链接库开发笔记。。------记录一下,不然过段时间就忘了

- jstl 遇到的那些坑。很有名的坑,但容易忘。记录一下,便于复习

- 记录复习一下遇到的linux命令

- 1063 sicily (木有准确理解题意,一直wrong error)——不过这事快速排序的一次复习,还是记录一下

- 驱动开发中碰到的一些问题笔记记录一下

- 语言都是相通的,学好一门语言,再学第二门语言就很简单,记录一下我复习c语言的过程。

- Eclipse IDE 使用技巧 (Eclipse工作空间小技巧)(自己的一些学习笔记和心得,记录下来,备忘录和复习使用)

- curl 笔记, 记录一下,有空再整理一下

- C语言学习笔记(十)---又是一些刷题记录

- 再次遇到坑爹的版本问题,记录一下,备忘

- 记录一下软件源