域网络中勒索病毒或其他网络传播类病毒紧急应对简明指导 推荐

2017-05-17 10:59

351 查看

如果你是域网络,由于域可以集中分发策略,可按下面的方法快速响应,主要思想是尽快关闭可能感染的通道,然后再尽快更新补丁以根本解决。

当然,如果你没有域网络,这个这个,那就赶快部署吧…………

说明:这是一个紧急应对框架,不是一个全面的安全方案,这个框架适用于应对网络病毒的攻击。除了把中毒的计算机断网之外,其他基本步骤如下:

(一)切断外部感染通道

如果有相应的攻击端口发布到了外网,则此发布的服务器可能被感染,所以建议在网关防火墙上临时禁用此映射规则,然后马上给发布的服务器打上补丁再开放映射。

比如这次的TCP 445,虽然可能没有公司会把此端口单独地发布出去,但有可能防火墙策略做了把某个外网IP完全映射到内部某个IP(比如一些需要发布大段动态端口的视频会议服务器或类似服务),这实际就把TCP 445也暴露出去了。

(二)针对客户端计算机

第一步通过域组策略临时紧急关闭某个端口,因为网络病毒通常都会连接到某个端口才能攻击成功,第二步就是打补丁,这个是根本措施,但由于打补丁没有开防火墙策略这么快,所以放在第二步。第三步在更新了补丁之后,这个端口可能仍然需要开放,比如这次的445,在域网络中非常重要,关闭之后,客户端的共享无法使用(包括打印机共享),而且很多管理操作也将失效(如远程管理)。

组策略会在后台刷新,所以像防火墙策略不用重启电脑也会自动应用,默认刷新时间是90分钟,并有0-30分钟的随机调整,所以通常能很快刷新。也可以通过组策略更改此刷新值。

(二)针对服务器计算机

针对服务器,如果某个端口被攻击,特别是这次的TCP 445,是不要贸然去关闭的,windows 很多服务都要依赖于它(比如AD、群集、文件服务器等),如果关闭了相应的服务也将停止,甚至导致更大的连锁反应,所以针对服务器,对于这些需要445端口的服务器,第一步就是打补丁,而不要去关闭端口。

下面是一些具体操作指导。

(一) 组策略启用客户端防火墙

主要注意Windows 7与windows XP的防火墙服务是不同的名字,也就是服务是不同的,启用防火墙时,注意开放ICMP,其他一些要用到的端口也要开放。

(二) WSUS服务器上的补丁导入

自动同步可能比较慢,建议用下面的方法快速手动导入。

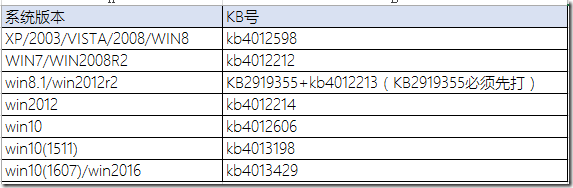

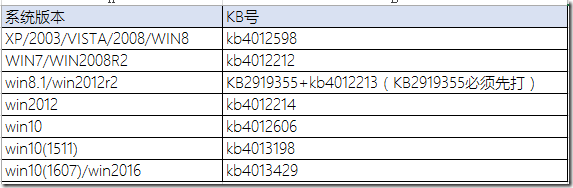

首先要找到相应的补丁号,比如本次勒索病毒对应的补丁号,不同的系统可能是不同的KB号,

然后进入WSUS管理台,选导入更新

会打开一个微软update网站,输入KB号查找,查找出来后选ADD。

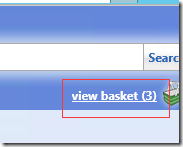

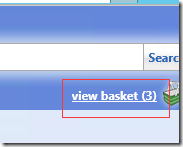

选view basket。

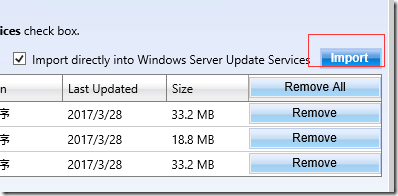

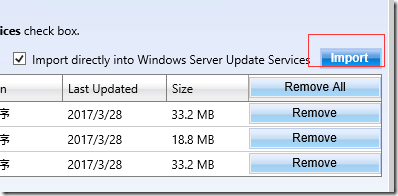

选导入。

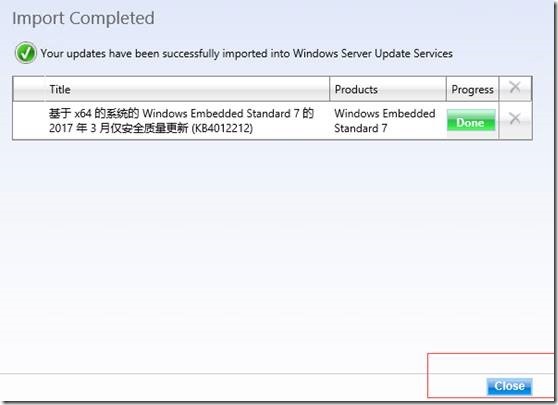

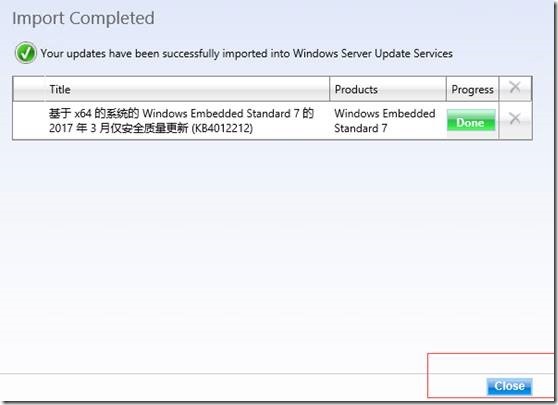

导入完成之后要审批。

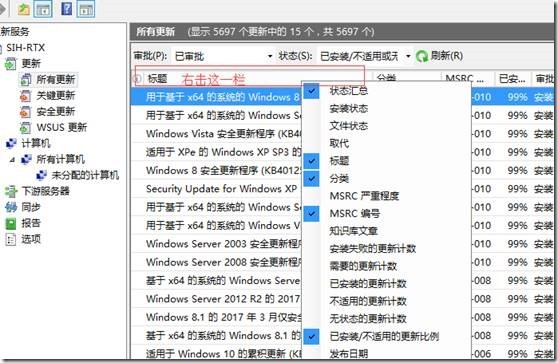

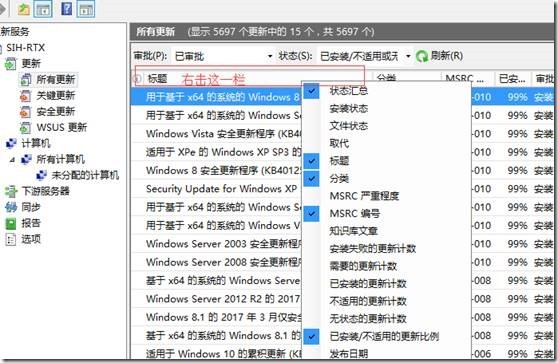

要查找导入的补丁,可以按MSRC编号排序号(如MS17-010就是MSRC编号),方便审批。审批之后客户端才有权限下载与安装。

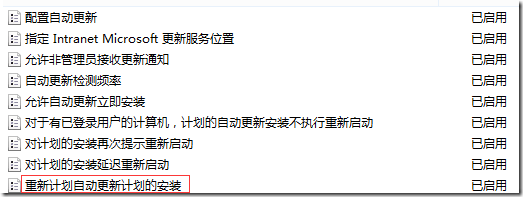

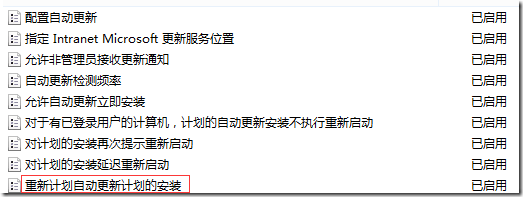

(三)配置自动下载更新与安装的组策略,如下:

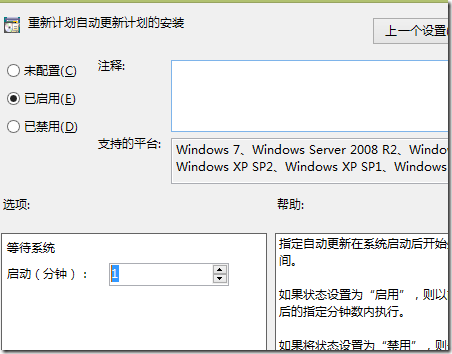

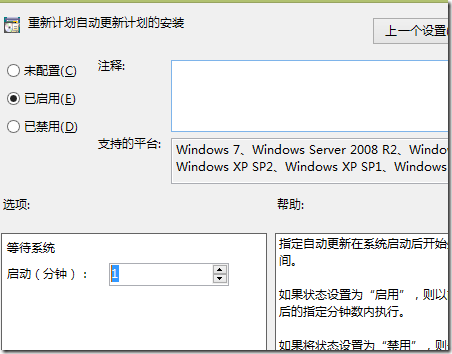

由于要尽量提高补丁安装速度,所以有几个策略要临时调整,比如重新计划自动更新计划的安装,时间就设置为1分钟,还有对安装后重启提示时间也要短,以便让用户尽快重启。

当然这些值在补丁更新完后要记得恢复一个常规值。

注意客户端计算机建议自动下载与计划安装,服务器自动下载手动安装。

(四)客户端刷新组策略进行测试(gpupdate /force)

正常情况下几分钟之内你就会在屏幕右下角看到有补丁安装的图标。

当然,也还有其他一些措施,比如通过中心交换机配置ACL列表阻止也应该比较快的,还有更高级的通过网络准入控制系统处理等(不过一般公司不会有这东西)。

最主要是这种框架要搭建好,比如相应的防火墙策略、补丁分发策略、补丁服务器、ACL策略,到时出现情况只需要修改策略,不用再去测试,因为测试也会用去不少时间,违反了最小化感染窗口的原则。上面讲的部分虽是一种应急处理方法,但其基本框架应该是一个常态(比如客户端防火墙和服务器防火墙默认都应该启用,策略允许编辑例外),而一个整体的信息安全解决方案也是不可少的,比如就算中了勒索病毒数据也是可以恢复的,下一篇再从整体与宏观角度谈谈。

当然,如果你没有域网络,这个这个,那就赶快部署吧…………

说明:这是一个紧急应对框架,不是一个全面的安全方案,这个框架适用于应对网络病毒的攻击。除了把中毒的计算机断网之外,其他基本步骤如下:

(一)切断外部感染通道

如果有相应的攻击端口发布到了外网,则此发布的服务器可能被感染,所以建议在网关防火墙上临时禁用此映射规则,然后马上给发布的服务器打上补丁再开放映射。

比如这次的TCP 445,虽然可能没有公司会把此端口单独地发布出去,但有可能防火墙策略做了把某个外网IP完全映射到内部某个IP(比如一些需要发布大段动态端口的视频会议服务器或类似服务),这实际就把TCP 445也暴露出去了。

(二)针对客户端计算机

第一步通过域组策略临时紧急关闭某个端口,因为网络病毒通常都会连接到某个端口才能攻击成功,第二步就是打补丁,这个是根本措施,但由于打补丁没有开防火墙策略这么快,所以放在第二步。第三步在更新了补丁之后,这个端口可能仍然需要开放,比如这次的445,在域网络中非常重要,关闭之后,客户端的共享无法使用(包括打印机共享),而且很多管理操作也将失效(如远程管理)。

组策略会在后台刷新,所以像防火墙策略不用重启电脑也会自动应用,默认刷新时间是90分钟,并有0-30分钟的随机调整,所以通常能很快刷新。也可以通过组策略更改此刷新值。

(二)针对服务器计算机

针对服务器,如果某个端口被攻击,特别是这次的TCP 445,是不要贸然去关闭的,windows 很多服务都要依赖于它(比如AD、群集、文件服务器等),如果关闭了相应的服务也将停止,甚至导致更大的连锁反应,所以针对服务器,对于这些需要445端口的服务器,第一步就是打补丁,而不要去关闭端口。

下面是一些具体操作指导。

(一) 组策略启用客户端防火墙

主要注意Windows 7与windows XP的防火墙服务是不同的名字,也就是服务是不同的,启用防火墙时,注意开放ICMP,其他一些要用到的端口也要开放。

(二) WSUS服务器上的补丁导入

自动同步可能比较慢,建议用下面的方法快速手动导入。

首先要找到相应的补丁号,比如本次勒索病毒对应的补丁号,不同的系统可能是不同的KB号,

然后进入WSUS管理台,选导入更新

会打开一个微软update网站,输入KB号查找,查找出来后选ADD。

选view basket。

选导入。

导入完成之后要审批。

要查找导入的补丁,可以按MSRC编号排序号(如MS17-010就是MSRC编号),方便审批。审批之后客户端才有权限下载与安装。

(三)配置自动下载更新与安装的组策略,如下:

由于要尽量提高补丁安装速度,所以有几个策略要临时调整,比如重新计划自动更新计划的安装,时间就设置为1分钟,还有对安装后重启提示时间也要短,以便让用户尽快重启。

当然这些值在补丁更新完后要记得恢复一个常规值。

注意客户端计算机建议自动下载与计划安装,服务器自动下载手动安装。

(四)客户端刷新组策略进行测试(gpupdate /force)

正常情况下几分钟之内你就会在屏幕右下角看到有补丁安装的图标。

当然,也还有其他一些措施,比如通过中心交换机配置ACL列表阻止也应该比较快的,还有更高级的通过网络准入控制系统处理等(不过一般公司不会有这东西)。

最主要是这种框架要搭建好,比如相应的防火墙策略、补丁分发策略、补丁服务器、ACL策略,到时出现情况只需要修改策略,不用再去测试,因为测试也会用去不少时间,违反了最小化感染窗口的原则。上面讲的部分虽是一种应急处理方法,但其基本框架应该是一个常态(比如客户端防火墙和服务器防火墙默认都应该启用,策略允许编辑例外),而一个整体的信息安全解决方案也是不可少的,比如就算中了勒索病毒数据也是可以恢复的,下一篇再从整体与宏观角度谈谈。

相关文章推荐

- 病毒在网络上传播的基本途径分析 推荐

- 《企业网络安全主动防御与紧急应对》之专家经典问答!

- AR系列路由器对网络病毒的应对办法

- 浅淡网络运维的紧急故障处理及对策 推荐

- 《病毒来袭:如何应对下一场流行病的暴发》美国流行病专家关于病毒的科普。三星推荐。

- AR系列路由器对网络病毒的应对办法

- 网络方法论:编辑推荐与群体筛选

- 推荐几本网络小说~

- 开发出高性能的网站,第三部分:压缩和其他服务器端的技术 - 【推荐】

- SQL2000下将数据库直接备份到网络上其他计算机硬盘的方法!

- 瑞星工程师详解病毒与网络安全(视频)

- 网络IO模型的简明教程

- AntiVir个人版本,来自德国的免费杀毒软件.可以查杀超过50000种病毒,在很多的期刊的测评中都名列前茅,支持网络自动更新.AntiVir Personal Edition 7.0 (6.34.00.154)

- 推荐一网络爱情小说《与空姐同居的日子》

- SQL2000下将数据库直接备份到网络上其他计算机硬盘的方法

- 十大宽带共享组建网络方式推荐

- 蛙蛙推荐:微软网络讲座系列教程视频下载(2004年1月到2005年4越)

- 企业如何应对BT传输 推荐