20145311王亦徐 《网络对抗技术》 恶意代码分析

2017-03-30 23:05

423 查看

20145311王亦徐 《网络对抗技术》 恶意代码分析

基础问题回答

1、如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。利用sysmon工具,配置好想要监控的端口、注册表信息、网络连接等信息,通过其生成的日志文件进行查看

利用wireshark查看数据包,TCPview也可以,但是没那么全面

利用systracer进行快照,比照注册表、文件等信息

Process monitor、Process Explorer

2、如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息

还是上面那些工具吧,wireshark查看数据包,systracer进行快照的对比(注册表、文件等),peid查看是否加壳,Process Explorer查看调用的程序库、dll库等

实验内容

分析的恶意代码:实验2中msf生成的后门使用TCPView查看恶意代码回连前后端口开放情况

运用计划任务,设置每5分钟启用netstat命令,观察恶意代码行为

使用Process Monitor、Process Explorer查看注册表和进程/线程活动

使用wireshark进行捕包,分析数据

使用sysmon工具,分析日志文件

使用systracer分析对比(主机加载恶意代码前、回连后、抓屏功能后):文件、注册表项、端口、开放句柄等是否有变

实验总结体会

这次实验主要是对恶意代码的各种行为进行分析,静态的分析在计算机病毒那门课程上我们已经有所了解,所以这次实验将静态与动态相结合,可以看出来虽然恶意代码伪装的技术很高,但是同样监测的技术也不差,攻防始终是一场博弈战,二者相互提高,当然监测的技术比较繁琐,也需要耐心,这样才能够发现那些异于寻常的行为。实践过程

TCPView

从tcpview可以看出后门程序攻击机的IP、连接端口等信息

使用netstat命令设置计划任务

在计算机计划任务中设置计划任务。每5min执行一次

新建脚本文件5311netstat.bat ,配置好脚本文件,代码使用老师提供的,接着运行该脚本文件

会生成一个5311netstat.txt文件,其中便会记录了一些日志文件

Process Explorer/Monitor

Explorer可以看到后门程序运行起来了,点进去可以看到具体的IP地址端口等

其中的explorer.exe出现较为频繁,很有可能是恶意代码伪装成的进程

Wireshark

wireshark可以看到kali虚拟机(192.168.43.1)与主机通信的情况,端口也有显示,由于当时我没有进行回连,所以没有出现三次握手的数据包

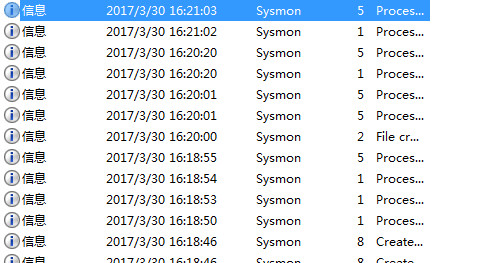

Sysmon

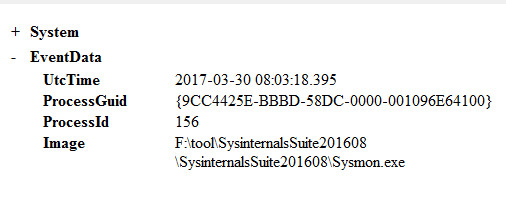

首先是进行sysmon工具的配置

之后在事件查看器中便可以看到

这里简单列举了两个

一个是360,因为电脑慢,我点了一下加速

再有一个就是安装sysmon过程中运行了该程序

Systracer分析恶意代码

进行了三次快照,第一次是原始状态Snapshot#1,第二次是恶意代码进行回连时进行了一次快照Snapshot#2,第三次是利用meterpreter进行了截屏后的快照Snapshot#3

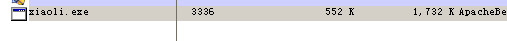

对比第一次和第二次,可以发现running process中出现了xiaoli.exe后门程序,注册表太多了,没怎么看出什么区别,可能该后门没怎么改注册表来实现自启动吧

第二次快照与第三次快照相比较可以看出来,对注册表进行了一些细微的修改,也多出了一些不太能看的懂的句柄。

相关文章推荐

- 20145214 《网络对抗技术》 恶意代码分析

- 20145211黄志远 《网络对抗技术》 恶意代码分析

- 20145333 《网络对抗技术》恶意代码分析

- 20145321 《网络对抗技术》 恶意代码分析

- 20144303石宇森 《网络对抗技术》 恶意代码分析

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

- 20145325张梓靖 《网络对抗技术》 恶意代码分析

- 20145328 《网络对抗技术》恶意代码分析

- 20145210姚思羽《网络对抗技术》 恶意代码分析

- 20145205武钰 《网络对抗技术》 恶意代码分析

- 20145238-荆玉茗 《网络对抗技术》恶意代码分析

- 20145302张薇 《网络对抗技术》 恶意代码分析

- 20145235李涛《网络对抗技术》- 恶意代码分析

- 20145329 《网络对抗技术》恶意代码分析

- 20145334赵文豪《网络对抗技术》恶意代码分析

- 20145327《网络对抗技术》 恶意代码分析

- 20145229吴姗珊 《网络对抗技术》 恶意代码分析

- 20145311 王亦徐 《网络对抗技术》 Web基础

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

- 20145311 王亦徐《网络对抗技术》 逆向及BOF进阶实践