openssl门锁安全事件 rpm最新版本(修正漏洞)更新全攻略“弥补你的心”

2014-04-11 23:37

573 查看

近日,互联网爆发了被称为“心脏出血”式的严重安全事件。SSL协议是为网络通信提供安全及数据完整性的一种安全协议,也是互联网上最大的“门锁”。而此次曝出的Open SSL漏洞让这个“门锁”形同虚设,可以让攻击者获得服务器内存中的数据内容,甚至导致网络账户与密码、网银资金、电子邮件等重要信息的泄漏! 腾讯相关报道: http://tech.qq.com/a/20140410/015389.htm “心脏出血”漏洞严重危害网站安全

yum源服务已在第一时间更新网站openSSL版本并通过专业检测,但仍建议客户对帐号密码定期修改,避免风险。

Centos 6 系统版本,给出解决方案:

CentOS,默认安装的OpenSSL不在OpenSSL官方公告有安全漏洞的范围里, 默认安装OpenSSL -1.0.0-20.el6_2.5.x86_64(ios最小安装时)

但是如果用户手工升级到1.0.1版本, 有可能升级为有问题的版本。

目前云主机软件源已经同步了修复版本, 可执行yum update openssl更新到最新版。后续将详解。

哪些版本OpenSSL有此严重漏洞?

OpenSSL官方发布的公告, 出现问题的版本是:

Only 1.0.1 and 1.0.2-beta releases of OpenSSL are affected including 1.0.1f and 1.0.2-beta1.

上文是官方原文。

怎么确认OpenSSL是否存在漏洞?

命令:rpm -q --changelog openssl-1.0.1e | grep CVE-2014-0160

- fix CVE-2014-0160 - information disclosure in TLS heartbeat extension

当你看到以上信息,证明你已经修复漏洞。在系统上可查看相关信息,表示已经修复了漏洞。

CentOS修复“OpenSSL Heartbleed漏洞”方法,详细解说无此次漏洞升级包:

下面请仔细看看yum源的openssl更新日期,已经是最新的yum RPM发布版本,适用于Centos 6 系列版本。

openssl-1.0.1e-16.el6_5.7.i686.rpm 08-Apr-2014 10:49 1.5M

openssl-1.0.1e-16.el6_5.7.x86_64.rpm 08-Apr-2014 10:49 1.5M

openssl-devel-1.0.1e-16.el6_5.7.i686.rpm 08-Apr-2014 10:49 1.2M

openssl-devel-1.0.1e-16.el6_5.7.x86_64.rpm 08-Apr-2014 10:49 1.2M

yum源下载地址: http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-1.0.1e-16.el6_5.7.i686.rpm http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-1.0.1e-16.el6_5.7.x86_64.rpm http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-devel-1.0.1e-16.el6_5.7.i686.rpm http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-devel-1.0.1e-16.el6_5.7.x86_64.rpm

可以先通过wget下载,在无网络环境,可以通过先下载,后安装的方式。

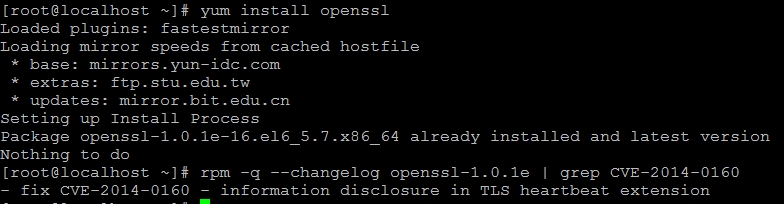

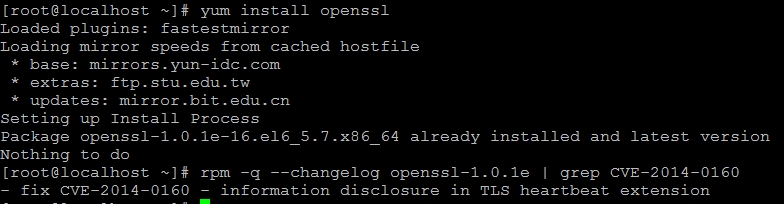

升级方法:命令 yum install openssl

过程会提示是否确认,输入“Y”即可继续升级。

升级后提示:

Setting up Install Process

Package openssl-1.0.1e-16.el6_5.7.x86_64 already installed and latest version

Nothing to do

证明已经是源上的最新版本(08-Apr-2014)。

Ubuntu 系统openssl版本漏洞:

通过检查确认所有云主机中只有ubuntu12.04镜像中的openSSL版本有此漏洞,云主机会尽快更新ubuntu12.04镜像,修复此漏洞。已购买并使用此镜像的用户,通过以下方法对openSSL版本升级。操作步骤如下:

A)登录主机进行安装包更新: apt-get update

B)更新openssl: apt-get install openssl libssl1.0.0 libssl-dev

C)检查主机系统版本:lsb_release -a 正常版本:Ubuntu 12.04.1 LTS

D)检查openssl版本:dpkg -l | grep ssl 对于ubuntu12.04需要更新到1.0.1-4ubuntu5.12

Ubuntu 12.4

ubuntu和centos类似, 默认安装的版本是安全的, 如果有不慎升级到漏洞版本,需要再次升级.

默认版本是libssl1.0.0, 如果升级可以执行

用户可执行

apt-get update

apt-get install libssl1.0.0 或者 apt-get upgrade(这将升级所有已安装的包,谨慎操作)

验证本机安装的版本?

root@jimmyli-ubuntu:/etc/apt# dpkg -l|grep libssl

ii libssl1.0.0 1.0.1-4ubuntu5.12 SSL shared libraries

root@jimmyli-ubuntu:~# dpkg -s libssl1.0.0|grep ^Version

Version: 1.0.1-4ubuntu5.12

参考ubuntu官方关于此漏洞的说明(http://www.ubuntu.com/usn/usn-2165-1/)

SuSE系列系统:使用OpenSSL 0.9.8a不存在安全问题.

用户自行编译的版本:例如之前是下载有漏洞的版本tar,gz源码包,编译安装的情况下。

这种情况下, 用户需要根据OpenSSL官方建议, 重新编译.

Affected users should upgrade to OpenSSL 1.0.1g. Users unable to immediately

upgrade can alternatively recompile OpenSSL with -DOPENSSL_NO_HEARTBEATS.

解决方案:重新下载无漏洞的tar,gz源码包,重新编译安装。

罗列各版本的快速方法:

使用ISO安装的Centos默认是安全的,如果用户不慎安装带漏洞的OpenSSL版本,需要自行升级,云主机的下载源已经提供了最新版本的安装包。

各系统升级方法方法如下:

1)SuSE 该机器上的OpenSSL不需要升级。

2)CentOS原生版,6.2/6.3; 默认是安全的,如果安装有带漏洞版本,需要再升级一次到最新版本

yum install openssl

Centos系统确认OpenSSL是否有漏洞的确认方法:

# rpm -q --changelog openssl-1.0.1e | grep CVE-2014-0160

- fix CVE-2014-0160 - information disclosure in TLS

以上讯息表示已经修复漏洞

3)Ubuntu12.4 默认是安全的, 如果安装有带漏洞的版本, ,需要再升级一次到最新版本

apt-get update

apt-get install libssl1.0.0

ubuntu系统确认OpenSSL是否存在漏洞的方法:

root@jimmyli-ubuntu:~# dpkg -s libssl1.0.0|grep ^Version

Version: 1.0.1-4ubuntu5.12

Centos系统解决方法二:

yum search openssl

#返回

Updating:

openssl x86_64 1.0.1e-16.el6_5.7 updates 1.5 M

Updating for dependencies:

openssl-devel x86_64 1.0.1e-16.el6_5.7 updates 1.2 M

看起来版本还是比较新的,遂直接

yum install openssl

#然后重启nginx

/etc/init.d/nginx restart

#测试漏洞已修复

OpenSSL终极升级方法:

本来想源码编译安装的,因为以上过程便已修复,就没编译,如果yum方法不行,尝试以下安装:

官方下载:

wget http://www.openssl.org/source/openssl-1.0.1g.tar.gz cd openssl-1.0.1g

./config

make && make install

编译安装。

/etc/init.d/nginx restart #重启nginx

完成漏洞修补。

[End]

yum源服务已在第一时间更新网站openSSL版本并通过专业检测,但仍建议客户对帐号密码定期修改,避免风险。

Centos 6 系统版本,给出解决方案:

CentOS,默认安装的OpenSSL不在OpenSSL官方公告有安全漏洞的范围里, 默认安装OpenSSL -1.0.0-20.el6_2.5.x86_64(ios最小安装时)

但是如果用户手工升级到1.0.1版本, 有可能升级为有问题的版本。

目前云主机软件源已经同步了修复版本, 可执行yum update openssl更新到最新版。后续将详解。

哪些版本OpenSSL有此严重漏洞?

OpenSSL官方发布的公告, 出现问题的版本是:

Only 1.0.1 and 1.0.2-beta releases of OpenSSL are affected including 1.0.1f and 1.0.2-beta1.

上文是官方原文。

怎么确认OpenSSL是否存在漏洞?

命令:rpm -q --changelog openssl-1.0.1e | grep CVE-2014-0160

- fix CVE-2014-0160 - information disclosure in TLS heartbeat extension

当你看到以上信息,证明你已经修复漏洞。在系统上可查看相关信息,表示已经修复了漏洞。

CentOS修复“OpenSSL Heartbleed漏洞”方法,详细解说无此次漏洞升级包:

下面请仔细看看yum源的openssl更新日期,已经是最新的yum RPM发布版本,适用于Centos 6 系列版本。

openssl-1.0.1e-16.el6_5.7.i686.rpm 08-Apr-2014 10:49 1.5M

openssl-1.0.1e-16.el6_5.7.x86_64.rpm 08-Apr-2014 10:49 1.5M

openssl-devel-1.0.1e-16.el6_5.7.i686.rpm 08-Apr-2014 10:49 1.2M

openssl-devel-1.0.1e-16.el6_5.7.x86_64.rpm 08-Apr-2014 10:49 1.2M

yum源下载地址: http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-1.0.1e-16.el6_5.7.i686.rpm http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-1.0.1e-16.el6_5.7.x86_64.rpm http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-devel-1.0.1e-16.el6_5.7.i686.rpm http://mirror.bit.edu.cn/centos/6.5/updates/x86_64/Packages/openssl-devel-1.0.1e-16.el6_5.7.x86_64.rpm

可以先通过wget下载,在无网络环境,可以通过先下载,后安装的方式。

升级方法:命令 yum install openssl

过程会提示是否确认,输入“Y”即可继续升级。

升级后提示:

Setting up Install Process

Package openssl-1.0.1e-16.el6_5.7.x86_64 already installed and latest version

Nothing to do

证明已经是源上的最新版本(08-Apr-2014)。

Ubuntu 系统openssl版本漏洞:

通过检查确认所有云主机中只有ubuntu12.04镜像中的openSSL版本有此漏洞,云主机会尽快更新ubuntu12.04镜像,修复此漏洞。已购买并使用此镜像的用户,通过以下方法对openSSL版本升级。操作步骤如下:

A)登录主机进行安装包更新: apt-get update

B)更新openssl: apt-get install openssl libssl1.0.0 libssl-dev

C)检查主机系统版本:lsb_release -a 正常版本:Ubuntu 12.04.1 LTS

D)检查openssl版本:dpkg -l | grep ssl 对于ubuntu12.04需要更新到1.0.1-4ubuntu5.12

Ubuntu 12.4

ubuntu和centos类似, 默认安装的版本是安全的, 如果有不慎升级到漏洞版本,需要再次升级.

默认版本是libssl1.0.0, 如果升级可以执行

用户可执行

apt-get update

apt-get install libssl1.0.0 或者 apt-get upgrade(这将升级所有已安装的包,谨慎操作)

验证本机安装的版本?

root@jimmyli-ubuntu:/etc/apt# dpkg -l|grep libssl

ii libssl1.0.0 1.0.1-4ubuntu5.12 SSL shared libraries

root@jimmyli-ubuntu:~# dpkg -s libssl1.0.0|grep ^Version

Version: 1.0.1-4ubuntu5.12

参考ubuntu官方关于此漏洞的说明(http://www.ubuntu.com/usn/usn-2165-1/)

SuSE系列系统:使用OpenSSL 0.9.8a不存在安全问题.

用户自行编译的版本:例如之前是下载有漏洞的版本tar,gz源码包,编译安装的情况下。

这种情况下, 用户需要根据OpenSSL官方建议, 重新编译.

Affected users should upgrade to OpenSSL 1.0.1g. Users unable to immediately

upgrade can alternatively recompile OpenSSL with -DOPENSSL_NO_HEARTBEATS.

解决方案:重新下载无漏洞的tar,gz源码包,重新编译安装。

罗列各版本的快速方法:

使用ISO安装的Centos默认是安全的,如果用户不慎安装带漏洞的OpenSSL版本,需要自行升级,云主机的下载源已经提供了最新版本的安装包。

各系统升级方法方法如下:

1)SuSE 该机器上的OpenSSL不需要升级。

2)CentOS原生版,6.2/6.3; 默认是安全的,如果安装有带漏洞版本,需要再升级一次到最新版本

yum install openssl

Centos系统确认OpenSSL是否有漏洞的确认方法:

# rpm -q --changelog openssl-1.0.1e | grep CVE-2014-0160

- fix CVE-2014-0160 - information disclosure in TLS

以上讯息表示已经修复漏洞

3)Ubuntu12.4 默认是安全的, 如果安装有带漏洞的版本, ,需要再升级一次到最新版本

apt-get update

apt-get install libssl1.0.0

ubuntu系统确认OpenSSL是否存在漏洞的方法:

root@jimmyli-ubuntu:~# dpkg -s libssl1.0.0|grep ^Version

Version: 1.0.1-4ubuntu5.12

Centos系统解决方法二:

yum search openssl

#返回

Updating:

openssl x86_64 1.0.1e-16.el6_5.7 updates 1.5 M

Updating for dependencies:

openssl-devel x86_64 1.0.1e-16.el6_5.7 updates 1.2 M

看起来版本还是比较新的,遂直接

yum install openssl

#然后重启nginx

/etc/init.d/nginx restart

#测试漏洞已修复

OpenSSL终极升级方法:

本来想源码编译安装的,因为以上过程便已修复,就没编译,如果yum方法不行,尝试以下安装:

官方下载:

wget http://www.openssl.org/source/openssl-1.0.1g.tar.gz cd openssl-1.0.1g

./config

make && make install

编译安装。

/etc/init.d/nginx restart #重启nginx

完成漏洞修补。

[End]

相关文章推荐

- cocos2dx-游戏apk上传Google Play警告:OpenSSL版本有多个安全漏洞,建议您尽快更新 OpenSSL

- 您的应用静态链接到的 OpenSSL 版本有多个安全漏洞。建议您尽快更新 OpenSSL

- 本周最大的狗血事件是升级openssl 0.9.8v然后又说这个版本没修复漏洞要升级到到到到0.9.8w.

- cocos2dx 3.x版本 openssl 更新的问题 最后又3.x版本最新的libs下载地址

- WordPress4.9 最新版本网站安全漏洞详情与修复

- Struts2漏洞拉响网站安全红色警报以及把Struts2更新为最新版本Struts2.3.15.1步骤

- Struts2漏洞拉响网站安全红色警报以及把Struts2更新为最新版本Struts2.3.15.1步骤

- 【安全牛学习笔记】KALI版本更新(第一个ROLLING RELEASE)和手动漏洞挖掘(SQL注入)

- Apache Tomcat全系产品再次爆出严重的安全漏洞,赶紧升级最新版本。

- 微软Technet安全技术中心,最新安全公告漏洞更新补丁发布。

- 安全预警:Xshell 5.0 Build 1322官方版本被植入后门,请尽快更新至最新版本

- 科汛3.1最新安全漏洞补丁2007年2月26更新

- 甲骨文的最新咨询17修正安全漏洞在Java SE

- 【安全牛学习笔记】KALI版本更新和手动漏洞挖掘(SQL注入)

- 安全预警:Xshell 5.0 Build 1322官方版本被植入后门,请尽快更新至最新版本

- 将Mac下的openssl更新到最新版本

- OpenSSL 发布多个更新版本,修复 DoS 漏洞

- 微软:本周三个安全更新 暂不会修正Excel漏洞

- 微软已修复Win7/Win8.1媒体中心严重漏洞 用户可下载安装9月安全更新

- Canonical因系统安全为所有Ubuntu版本的提供内核更新