利用IIS写权限漏洞、IIS6.0文件名解析漏洞上传shell

2012-08-31 10:31

1331 查看

1.写权限用两张图做说明:

图1禁止写入,HTTP header方法POST、PUT请求的响应,403 Forbidden。

图2允许写入,不允许脚本资源访问。PUT请求,如果PUT的对象是非脚本资源,响应201 Created。但是如果PUT的对象是脚本Shell,403 Forbidden。

脚本资源访问:用户可以对网站目录的脚本文件有操作的权限,前提是开启读取或者写入权限,开启读取权限就有读取脚本文件(源代码)的权限,开启写入权限就有写入脚本文件的权限。

读取:用户可以访问网站的文件,建立网站的时候默认开启读取权限。

写入:用户可以写入文件到网站目录,也就是我们所说的写权限漏洞。

如果开启写入权限不开启脚本资源访问权限,则只有上传普通文件的权限,没有修改为脚本文件后缀的权限。

目录浏览:用户可以查看网站目录的所有文件和目录。前提是开启读取权限。

2.写权限的利用

利用的过程不复杂,但也不是直接PUT方法,上传shell那么简单。

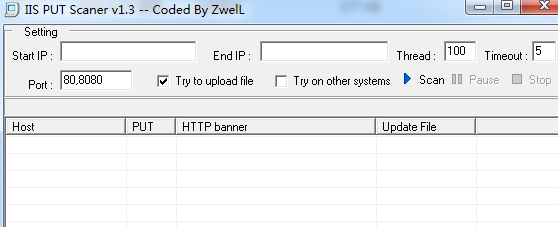

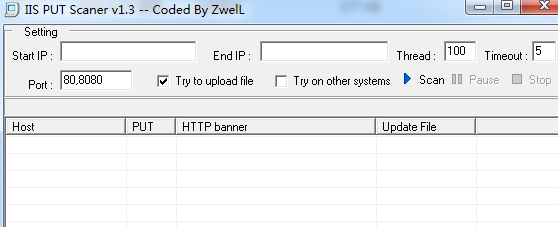

IIS PUT漏洞扫描

如果你能够PUT一个test.txt到目标服务器。

1)你打算PUT一个shell脚本,却没有成功。

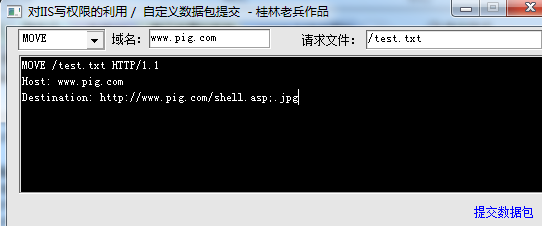

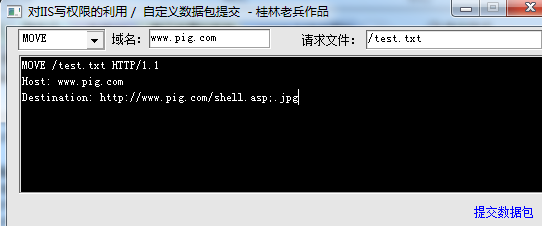

原因是IIS支持的文件类型,都会被拒绝。你可以使用MOVE方法,将test.txt剪切到其他位置并重新命名。

2)如果MOVE还是不能成功,你可以试试利用IIS6.0的文件名解析漏洞。

本文出自 “河的第3条岸” 博客,请务必保留此出处http://paroalto.blog.51cto.com/1153103/978374

图1禁止写入,HTTP header方法POST、PUT请求的响应,403 Forbidden。

图2允许写入,不允许脚本资源访问。PUT请求,如果PUT的对象是非脚本资源,响应201 Created。但是如果PUT的对象是脚本Shell,403 Forbidden。

脚本资源访问:用户可以对网站目录的脚本文件有操作的权限,前提是开启读取或者写入权限,开启读取权限就有读取脚本文件(源代码)的权限,开启写入权限就有写入脚本文件的权限。

读取:用户可以访问网站的文件,建立网站的时候默认开启读取权限。

写入:用户可以写入文件到网站目录,也就是我们所说的写权限漏洞。

如果开启写入权限不开启脚本资源访问权限,则只有上传普通文件的权限,没有修改为脚本文件后缀的权限。

目录浏览:用户可以查看网站目录的所有文件和目录。前提是开启读取权限。

2.写权限的利用

利用的过程不复杂,但也不是直接PUT方法,上传shell那么简单。

IIS PUT漏洞扫描

如果你能够PUT一个test.txt到目标服务器。

1)你打算PUT一个shell脚本,却没有成功。

原因是IIS支持的文件类型,都会被拒绝。你可以使用MOVE方法,将test.txt剪切到其他位置并重新命名。

2)如果MOVE还是不能成功,你可以试试利用IIS6.0的文件名解析漏洞。

本文出自 “河的第3条岸” 博客,请务必保留此出处http://paroalto.blog.51cto.com/1153103/978374

相关文章推荐

- 黑客是如何利用Windows2003+IIS6.0的文件名解析漏洞入侵网站挂马的?

- 51. 文件上传篇——IIS解析漏洞原理

- IIS写权限漏洞 (HTTP PUT方法利用)

- IIS6利用URLScan修复IIS短文件名漏洞

- iis7.5加fck解析漏洞后台拿shell

- i春秋:警惕IIS6.0站上的目录路径检测解析绕过上传漏洞

- 高危IIS6.0文件名解析漏洞终极解决办法

- i春秋:警惕IIS6.0站上的解析缺陷绕过上传漏洞

- 转载:利用URLScan工具过滤URL中的特殊字符(仅针对IIS6)-- 解决IIS短文件名漏洞

- Microsoft IIS 5.x/6.0 0DAY:解析文件名“[YYY].asp;[ZZZ].jpg/[YYY].php;[ZZZ].jpg”漏洞

- iis7.5加fck解析漏洞后台拿shell

- IIS写权限漏洞原理&利用工具手动版

- 利用URLScan工具过滤URL中的特殊字符(仅针对IIS6)-- 解决IIS短文件名漏洞

- ewebeditor的上传结合IIS解析漏洞

- IIS写入权限的利用续以及写权限漏洞来由解释

- IIS写权限利用续以及写权限漏洞来由解释

- IIS写权限利用续以及写权限漏洞来由解释

- IIS6.0下文件名解析漏洞

- 安全培训教程之------利用IIS写权限漏洞

- IIS写权限漏洞原理&利用工具手动版