华为网络设备上的常用安全技术

2012-04-01 06:47

513 查看

华为网络设备上的常用安全技术

常用的技术有ACL ,dot1x ,am, ARP绑定, AAA技术, IP-MAC绑定1. ACL

ACL 简介

ACL (Access Control List,访问控制列表)主要用来实现流识别功能。网络设备为

了过滤数据包,需要配置一系列的匹配规则,以识别需要过滤的报文。在识别出特

定的报文之后,才能根据预先设定的策略允许或禁止相应的数据包通过。

ACL 通过一系列的匹配条件对数据包进行分类,这些条件可以是数据包的源地址、

目的地址、端口号等。

由ACL 定义的数据包匹配规则,可以被其它需要对流量进行区分的功能引用,如

QoS 中流分类规则的定义。

根据应用目的,可将ACL 分为下面几种:

基本ACL :只根据三层源IP 地址制定规则。

高级ACL :根据数据包的源 IP 地址信息、目的 IP 地址信息、IP 承载的协议类

型、协议特性等三、四层信息制定规则。

二层ACL :根据源MAC地址、目的MAC地址、VLAN 优先级、二层协议类

型等二层信息制定规则。

ACL 在交换机上的应用方式

1.ACL直接下发到硬件中的情况

交换机中ACL 可以直接下发到交换机的硬件中用于数据转发过程中报文的过滤和

流分类。此时一条 ACL 中多个规则的匹配顺序是由交换机的硬件决定的,用户即使

在定义ACL 时配置了匹配顺序,该匹配顺序也不起作用。

ACL 直接下发到硬件的情况包括:交换机实现 QoS 功能时引用ACL 、通过 ACL 过

滤转发数据等。

ACL被上层模块引用的情况

交换机也使用ACL 来对由软件处理的报文进行过滤和流分类。此时ACL 规则的匹

配顺序有两种:config(指定匹配该规则时按用户的配置顺序)和 auto(指定匹配

该规则时系统自动排序,即按“深度优先”的顺序)。这种情况下用户可以在定义

ACL 的时候指定一条ACL 中多个规则的匹配顺序。用户一旦指定某一条ACL 的匹

配顺序,就不能再更改该顺序。只有把该列表中所有的规则全部删除后,才能重新

指定其匹配顺序。

ACL 被软件引用的情况包括:对登录用户进行控制时引用ACL 等。

ACL 匹配顺序

ACL 可能会包含多个规则,而每个规则都指定不同的报文范围。这样,在匹配

时就会出现匹配顺序的问题。

ACL 支持两种匹配顺序:

配置顺序:根据配置顺序匹配ACL 规则。

自动排序:根据“深度优先”规则匹配ACL 规则。

“深度优先”规则说明如下:

IP ACL(基本和高级 ACL )的深度优先以源IP 地址掩码和目的 IP 地址掩码长度排

序,掩码越长的规则位置越靠前。排序时先比较源IP 地址掩码长度,若源 IP 地址

掩码长度相等,则比较目的IP 地址掩码长度。例如,源IP 地址掩码为 255.255.255.0

的规则比源IP 地址掩码为 255.255.0.0的规则匹配位置靠前。

基于时间段的ACL

基于时间段的ACL 使用户可以区分时间段对报文进行ACL 控制。

ACL 中的每条规则都可选择一个时间段。如果规则引用的时间段未配置,则系统给

出提示信息,并允许这样的规则创建成功。但是规则不能立即生效,直到用户配置

了引用的时间段,并且系统时间在指定时间段范围内才能生效。如果用户手工删除

ACL 规则引用的时间段,则在ACL 规则定时器刷新后,该规则将失效。

案例

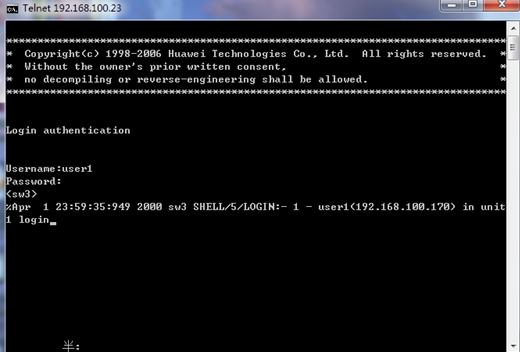

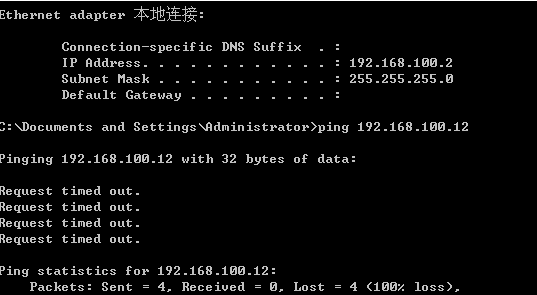

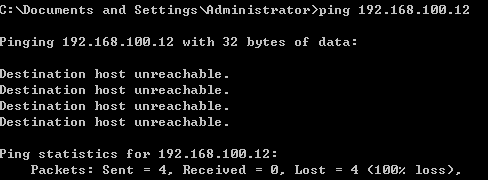

标准acl 将192.168.100.170限定为不可tenlet登录交换机

组网图如下:

交换机上配置

[sw3]acl number 2000

[sw3-acl-basic-2000]rule deny source 192.168.100.170 0(建立acl)

[sw3-acl-basic-2000]display acl 2000

Basic ACL 2000, 1 rule

Acl's step is 1

rule 0 deny source 192.168.100.170 0 (0 times matched)

未启用前acl可以telnet上

加入acl

[sw3]user-interface vty 0 4

[sw3-ui-vty0-4]acl 2000 inbound(将acl加入生效)

[sw3-ui-vty0-4]quit

加入后则不可以telnet上

扩展acl配置案例

实现vlan10 20 30 不能互访,但是可以访问40vlan。

拓扑图如下:

配置过程如下

路由器配置:

acl 3000 match-order auto

rule normal permit ip source 192.168.10.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule normal permit ip source 192.168.20.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule normal permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule normal deny ip source any destination any

interface Ethernet1

!

interface Ethernet1.1

vlan-type dot1q vid 10

ip address 192.168.10.1 255.255.255.0

firewall packet-filter 3000 inbound

!

interface Ethernet1.2

vlan-type dot1q vid 20

ip address 192.168.20.1 255.255.255.0

firewall packet-filter 3000 inbound

!

interface Ethernet1.3

vlan-type dot1q vid 30

ip address 192.168.30.1 255.255.255.0

firewall packet-filter 3000 inbound

!

interface Ethernet1.4

vlan-type dot1q vid 40

ip address 192.168.40.1 255.255.255.0

firewall packet-filter 3000 inbound

交换机配置

#

vlan 1

#

vlan 10

name vlan10

#

vlan 20

name TEC

#

vlan 30

name MKT

#

vlan 40

name SERVER

#

interface Ethernet0/2

port access vlan 10

#

interface Ethernet0/3

#

interface Ethernet0/4

port access vlan 20

#

interface Ethernet0/5

#

interface Ethernet0/6

port access vlan 30

#

interface Ethernet0/7

#

interface Ethernet0/8

port access vlan 40

#

#

interface Ethernet0/24

port link-type trunk

port trunk permit vlan all

dot1x

测试结果:

Vlan10 访问20:

Vlan10 访问40:

2.802.1x 配置

802.1x 标准简介

IEEE 802.1x 标准(以下简称802.1x )的主要内容是一种基于端口的网络接入控制

(Port Based Network Access Control )协议。

在符合IEEE 802 标准的局域网中,只要与局域网接入控制设备如LANSwitch 相接,

用户就可以与局域网连接并访问其中的设备和资源。但是对于诸如电信接入、商务

局域网(典型的例子是写字楼中的 LAN )以及移动办公等应用场合,局域网服务的

提供者普遍希望能对用户的接入进行控制,为此产生了本章开始就提到的对“基于

端口的网络接入控制”的需求。

“基于端口的网络接入控制”是指在局域网接入控制设备的端口这一级对所接入的

设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问局域

网中的资源;如果不能通过认证,则无法访问局域网中的资源——相当于连接被物

理断开。

802.1x 定义了基于端口的网络接入控制协议,并且仅定义了接入设备与接入端口间

点到点这一种连接方式。其中端口既可以是物理端口,也可以是逻辑端口。典型的

应用环境如:LANSwitch 的每个物理端口仅连接一个用户的计算机工作站(基于物

理端口),IEEE 802.11 标准定义的无线LAN 接入环境(基于逻辑端口)等。

802.1x 体系结构

使用802.1x 的系统为典型的C/S(Client/Server )体系结构,包括三个实体,如下

图所示分别为:Supplicant System(接入系统)、Authenticator System (认证系

统)以及Authentication Server System(认证服务器系统)。

局域网接入控制设备需要提供802.1x 的认证系统(Authenticator System )部分;

用户侧的设备如计算机等需要安装802.1x的客户端(Supplicant )软件,如华为公

司提供的802.1x 客户端(或如 Windows XP自带的 802.1x 客户端);802.1x 的认

证服务器系统(Authentication Server System)则一般驻留在运营商的 AAA中心。

Authenticator 与Authentication Server 间通过EAP(Extensible Authentication

Protocol ,可扩展认证协议)帧交换信息,Supplicant 与Authenticator 间则以IEEE

802.1x 所定义的EAPoL(EAP over LANs,局域网上的EAP)帧交换信息,EAP

帧中封装了认证数据,该认证数据将被封装在其它 AAA 上层协议(如 RADIUS )的

报文中以穿越复杂的网络到达Authentication Server,这一过程被称为 EAP Relay 。

Authenticator 的端口又分为两种:非受控端口(Uncontrolled Port )和受控端口

(Controlled Port)。非受控端口始终处于双向连通状态,用户接入设备可以随时通

过这些端口访问网络资源以获得服务;受控端口只有在用户接入设备通过认证后才

处于连通状态,才允许用户通过其进一步访问网络资源。

802.1x 的认证过程

802.1x 通过EAP帧承载认证信息。标准中共定义了如下几种类型的 EAP 帧:

EAP-Packet:认证信息帧,用于承载认证信息。

EAPoL-Start:认证发起帧,Supplicant 主动发起的认证发起帧。

EAPoL-Logoff:退出请求帧,主动终止已认证状态。

EAPoL-Key:密钥信息帧,支持对EAP报文的加密。

EAPoL-Encapsulated-ASF-Alert:用于支持 Alert Standard Forum(ASF )的

Alerting消息。

其中EAPoL-Start、EAPoL-Logoff和EAPoL-Key仅在Supplicant 和Authenticator

间存在;EAP-Packet信息由 Authenticator System重新封装后传递到Authentication

Server System;EAPoL-Encapsulated-ASF-Alert与网管信息相关,由Authenticator

终结。

802.1x 提供了一个用户身份认证的实现方案,但是仅仅依靠802.1x是不足以实现

该方案的——接入设备的管理者还要对AAA方法进行配置,选择使用 RADIUS 或

本地认证方法,以配合802.1x 完成用户的身份认证。

802.1x 在以太网交换机中的实现

Quidway 系列以太网交换机在802.1x的实现中,不仅支持协议所规定的端口接入认

证方式,还对其进行了扩展、优化:

支持一个物理端口下挂接多个用户的应用场合;

接入控制方式(即对用户的认证方式)不仅可以基于端口,还可以基于MAC

地址。

这样可极大地提高系统的安全性和可管理性。

案例

1.要求在各端口上对用户接入进行认证,以控制其访问Internet;接入控制模式要求是基于MAC地址的接入控制。

2.所有接入用户都属于一个缺省的域:abc,该域最多可容纳30个用户;认证时,先进行RADIUS认证,如果RADIUS服务器没有响应再转而进行本地认证;计费时,如果RADIUS计费失败则切断用户连接使其下线;此外,接入时在用户名后不添加域名,正常连接时如果用户有超过 20分钟流量持续小于2000Bytes的情况则切断其连接。

3. 由两台RADIUS服务器组成的服务器组与交换机相连,其IP地址分别为10.11.1.1和10.11.1.2,前者作为主认证/备份计费服务器,后者作为备份认证/主计费服务器;设置系统与认证RADIUS服务器交互报文时的加密密码为“name”、与计费RADIUS服务器交互报文时的加密密码 “money”,设置系统在向RADIUS服务器发送报文后5秒种内如果没有得到响应就向其重新发送报文,重复发送报文的次数总共为5次,设置系统每15 分钟就向RADIUS服务器发送一次实时计费报文,指示系统从用户名中去除用户域名后再将之传给RADIUS服务器。

4.本地802.1x接入用户的用户名为localuser,密码为localpass,使用明文输入,闲置切断功能处于打开状态

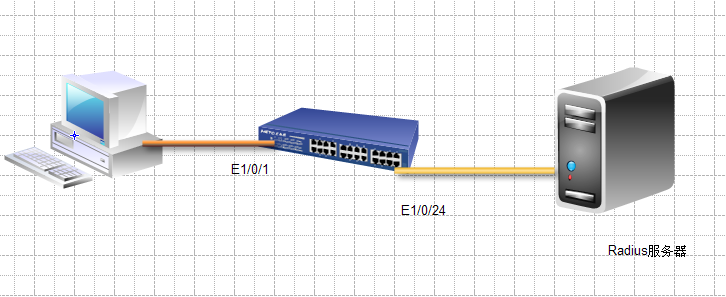

组网图:

radius scheme 2000

primary authentication 10.11.1.1 1812

primary accouting 10.11.1.1 1813

# 开启全局802.1x特性。

<Sysname> system-view

System View: return to User View with Ctrl+Z.

[Sysname] dot1x

# 开启指定端口Ethernet 1/0/1的802.1x特性。

[Sysname] dot1x interface Ethernet 1/0/1

# 设置接入控制方式(该命令可以不配置,因为端口的接入控制在缺省情况下就是基于MAC地址的)。

[Sysname] dot1x port-method macbased interface Ethernet 1/0/1

# 创建RADIUS方案radius1并进入其视图。

[Sysname] radius scheme radius1

# 设置主认证/计费RADIUS服务器的IP地址。

[Sysname-radius-radius1] primary authentication 10.11.1.1

[Sysname-radius-radius1] primary accounting 10.11.1.2

# 设置备份认证/计费RADIUS服务器的IP地址。

[Sysname-radius-radius1] secondary authentication 10.11.1.2

[Sysname-radius-radius1] secondary accounting 10.11.1.1

# 设置系统与认证RADIUS服务器交互报文时的加密密码。

[Sysname -radius-radius1] key authentication name

# 设置系统与计费RADIUS服务器交互报文时的加密密码。

[Sysname-radius-radius1] key accounting money

# 设置系统向RADIUS服务器重发报文的时间间隔与次数。

[Sysname-radius-radius1] timer 5

[Sysname-radius-radius1] retry 5

# 设置系统向RADIUS服务器发送实时计费报文的时间间隔。

[Sysname-radius-radius1] timer realtime-accounting 15

# 指示系统从用户名中去除用户域名后再将之传给RADIUS服务器。

[Sysname-radius-radius1] user-name-format without-domain

[Sysname-radius-radius1] quit

# 创建域aabbcc.net并进入其视图。

[Sysname] domain aabbcc.net

# 指定radius1为该域用户的RADIUS方案,若RADIUS服务器无效,则使用本地认证方案。

[Sysname-isp-aabbcc.net] scheme radius-scheme radius1 local

# 设置该域最多可容纳30个用户。

[Sysname-isp-aabbcc.net] access-limit enable 30

# 启动闲置切断功能并设置相关参数。

[Sysname-isp-aabbcc.net] idle-cut enable 20 2000

[Sysname-isp-aabbcc.net] quit

# 配置域aabbcc.net为缺省用户域。

[Sysname] domain default enable aabbcc.net

# 添加本地接入用户。

[Sysname] local-user localuser

[Sysname-luser-localuser] service-type lan-access

[Sysname-luser-localuser] password simple localpass

am

访问管理简介

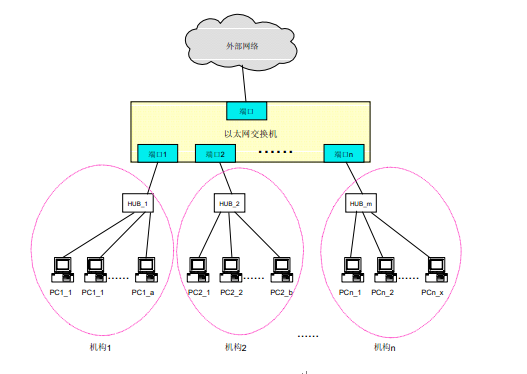

用户通过以太网交换机接入外部网络是一种典型的以太网接入组网方案――外部网

络与以太网交换机相连 以太网交换机与 HUB相连 HUB汇集数量不等的 PC 组

网示意图如下

当以太网交换机接入的用户数量不多时 从成本方面考虑 分配给不同企业的端口

要求属于同一个 VLAN 同时为每个企业分配固定的 IP 地址范围 只有 IP 地址

在该地址范围内的用户才能通过该端口接入外部网络 另外出于安全的考虑 不

同企业之间不能互通 利用以太网交换机提供的访问管理功能 端口和 IP 地址的绑

定端口间的二层隔离可以实现这些需求下面将结合图9-1用一个实例来具体

说明

机构1 和机构 2 同处一个 VLAN 通过同一台以太网交换机与外部网络相连 分配

给机构 1 的IP 地址范围为 202.10.20.1 202.10.20.20 只有IP 地址在该地址范围

内的PC才能通过端口 1 接入外部网络 也就是将端口 1 和IP 地址 202.10.20.1

202.10.20.20 进行了绑定 同样 分配给机构 2 的IP 地址范围为 202.10.20.21

202.10.20.50 只有IP 地址在该范围内的 PC才能通过端口 2 接入外部网络 也就

是将端口 2 和IP 地址 202.10.20.21 202.10.20.50 进行了绑定

由于两个机构的网络设备处在同一个 VLAN 中如果不采用有效的隔离措施 机构

1 内的PC将有可能和机构 2 中的 PC实现互通 通过在以太网交换机的端口上配置

二层隔离功能 可以控制从端口 1 发出的报文不被端口 2 接收 端口2 发出的报文

不被端口 1 接收 从而将端口 1 与端口 2 隔离开来 保证了各机构的 PC只能与机

构内的其他 PC正常通信

案例

组网图如下:

pc1 连接到以太网交换机的端口 1 ,pc2 连接到以太网交换机的端口 2 端口 1

和端口 2 属于同一个 VLAN 端口1 下可以接入的 IP 地址范围为 192.168.100.1~192.168.100.10,端口 2 下可以接入的 IP 地址范围为 192.168.100.11~192.168.10.30机构1 和机构 2 的设备不能互通

# 全局开启访问管理功能

[Quidway] am enable

# 配置端口 1 上的访问管理 IP 地址池

[Quidway-Ethernet0/1] am ip-pool 192.168.100.1 10

# 设置端口 1 与端口 2 二层隔离

[Quidway-Ethernet0/1] am isolate ethernet0/2

# 配置端口 2 上的访问管理 IP 地址池

[Quidway-Ethernet0/2] am ip-pool 192.168.100.11 20

测试:

Pc1和pc2处于指定ip范围时:

Pc1访问pc2,此时不通

去掉端口隔离时:

Pc1访问pc2:此时通了

Pc1和pc2不处于指定ip范围时:此时又不通了

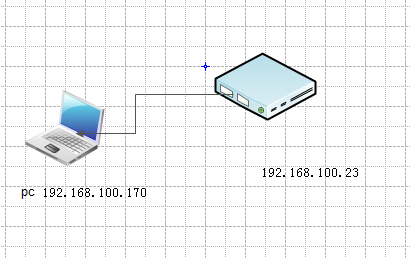

ARP绑定实验

组网需求

关闭 ARP 表项检查功能。

设置交换机上动态 ARP 表项的老化时间为5 分钟。

增加一个静态ARP 表项,IP 地址为192.168.100.170,对应的MAC 地址为

全1,对应的出端口为Ethernet1/0/2。

组网图:

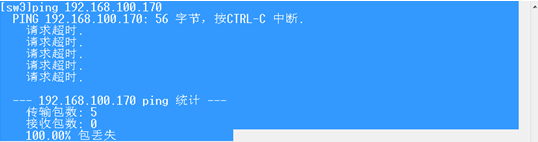

步骤:

[sw3]undo arp check enable

[sw3]arp timer aging 5

[sw3]arp static 192.168.100.170 1111-1111-1111

绑定后

取消绑定后

AAA

AAA 简介

AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简

称,它提供了一个对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:

哪些用户可以访问网络服务器。

具有访问权的用户可以得到哪些服务。

如何对正在使用网络资源的用户进行计费。

针对以上问题,AAA必须提供认证功能、授权功能和计费功能。

1. 认证功能

AAA支持以下认证方式:

不认证:对用户非常信任,不对其进行合法检查。一般情况下不采用这种方式

本地认证:将用户信息(包括本地用户的用户名、密码和各种属性)配置在

备上。本地认证的优点是速度快,可以降低运营成本;缺点是存储信息量受

备硬件条件限制。

远端认证:支持通过RADIUS 协议或HWTACACS 协议进行远端认证,设

(如Quidway 系列交换机)作为客户端,与RADIUS 服务器或TACACS服

器通信。对于RADIUS 协议,可以采用标准或扩展的RADIUS 协议。

2. 授权功能

AAA支持以下授权方式:

直接授权:对用户非常信任,直接授权通过。

本地授权:根据设备上为本地用户帐号配置的相关属性进行授权。

RADIUS 认证成功后授权:RADIUS 协议的认证和授权是绑定在一起的,不能

单独使用RADIUS 进行授权。

HWTACACS 授权:由TACACS服务器对用户进行授权。

3. 计费功能

AAA支持以下计费方式:

不计费:不对用户计费。

远端计费:支持通过RADIUS 服务器或TACACS服务器进行远端计费。

AAA一般采用客户端/ 服务器结构:客户端运行于被管理的资源侧,服务器上集中存

放用户信息。因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中

管理。

案例

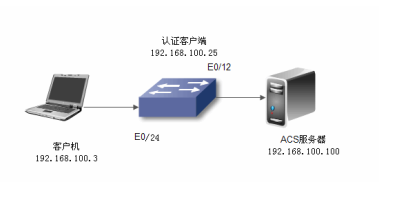

组网需求:

需要通过交换机实现登录交换机的telnet用户进行本地认证

拓扑图:

交换机配置如下:

radius scheme xxx

primary authen 192.168.100.100

key authentication 123456

user-name -formatt without-domain

accounting option

server-type huawei

quit

domain tec

radius-scheme xxx

access-limit enable 10

accouting option

quit

vlan 1

#

interface Vlan-interface1

ip address 192.168.100.25 255.255.255.0

AAA服务器的配置点此连接

http://gaosc900926.blog.51cto.com/user_index.php?action=addblog&job=modify&tid=822810

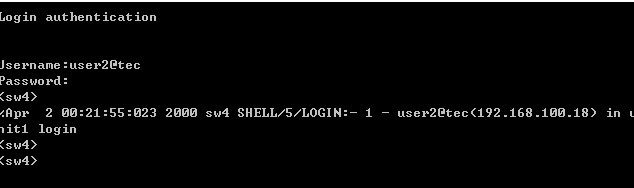

结果测试

客户端

IP-MAC绑定实验

组网需求

交换机的管理者希望在端口 Ethernet1/0/10 上对用户接入进行MAC 地址认证,以控制用户对Internet 的访问。

拓扑图:

配置步骤

mac static 1111-1111-1111 interface Ethernet 1/0/10 vlan 1

本文出自 “执笔写青春” 博客,请务必保留此出处http://gaosc900926.blog.51cto.com/4449050/822810

相关文章推荐

- 华为网络设备上的常用安全技术(一)

- 华为网络设备上的常用安全技术(二)

- 华为网络设备上常用的安全技术

- 华为网络设备上常用的安全技术 推荐

- 华为网络设备中常用安全技术

- 华为网络设备上常用的安全技术2

- 华为网络设备上常用的安全技术(一)

- 华为网络设备上的常用安全技术

- 华为网络设备上的常用安全技术

- 华为网络设备上常用的安全技术(二)

- 华为网络设备上的常用安全技术(一)

- 华为网络设备上常用的安全技术

- 华为网络设备上的常用安全技术(二)

- 华为网络设备上常用的安全技术

- 华为网络设备上常用的安全技术(三)

- 华为网络设备常用安全技术

- 华为设备上常用的安全技术

- 网络设备上常用的安全技术

- 网络设备上常用的安全技术